Konfiguration Backend Credentials

Mindbreeze InSpire

Einleitung

Diese Anleitung gilt für G7 Appliances.

Mindbreeze InSpire verwendet zur Verwaltung der Anmeldedaten die Softwarekomponente Keycloak. In diesem Abschnitt werden die wichtigsten Anwendungsfälle (Passwort ändern, Benutzer anlegen…) beschrieben.

Darüber hinaus finden Sie hier weiterführende Dokumentation: Keycloak 21.0 Server Administration

Passwort ändern

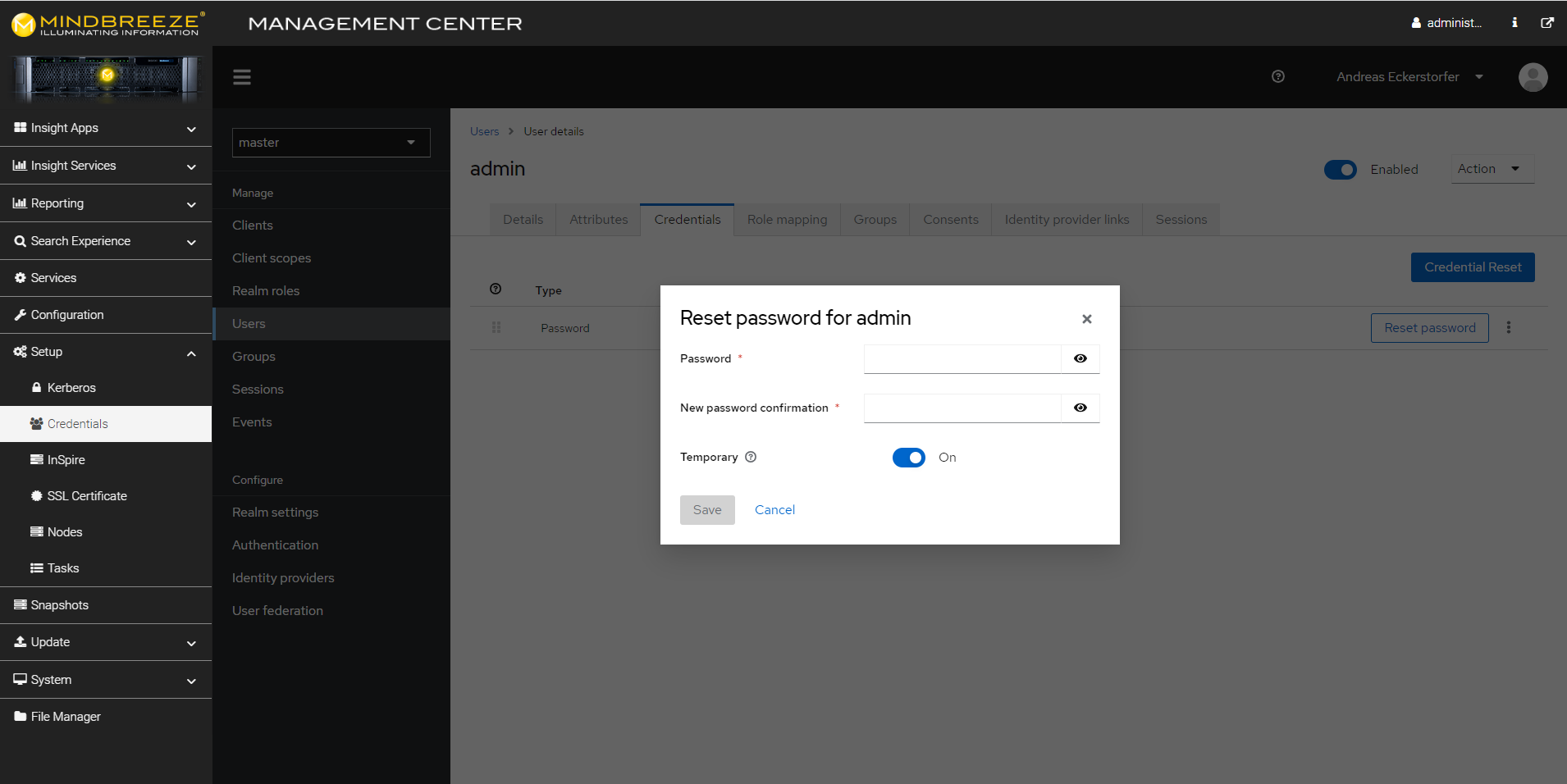

Bei der ersten Anmeldung im Management Center werden sie dazu aufgefordert das Passwort zu ändern. Möchten Sie zu einem späteren Zeitpunkt das Passwort eines Benutzers ändern, gehen Sie wie folgt vor: Navigieren Sie im Management Center zum Menüpunkt „Setup“, „Credentials“ und dann im Bereich „Manage“ gehen Sie zu „Users“.

Suchen Sie den betreffenden Benutzer mit der Suchfunktion, oder suchen Sie nach „*“ um eine Liste aller Benutzer anzusehen. Klicken Sie auf den betreffenden Benutzer. Im Tab „Credentials“ können Sie mit einem Klick auf „Reset Password“ ein neues Passwort setzen.

Mit der Einstellung „Temporary“ bestimmen Sie, ob der Benutzer beim nächsten Anmelden selbst das Passwort ändern muss. Bestätigen Sie Ihre Eingaben mit „Save“.

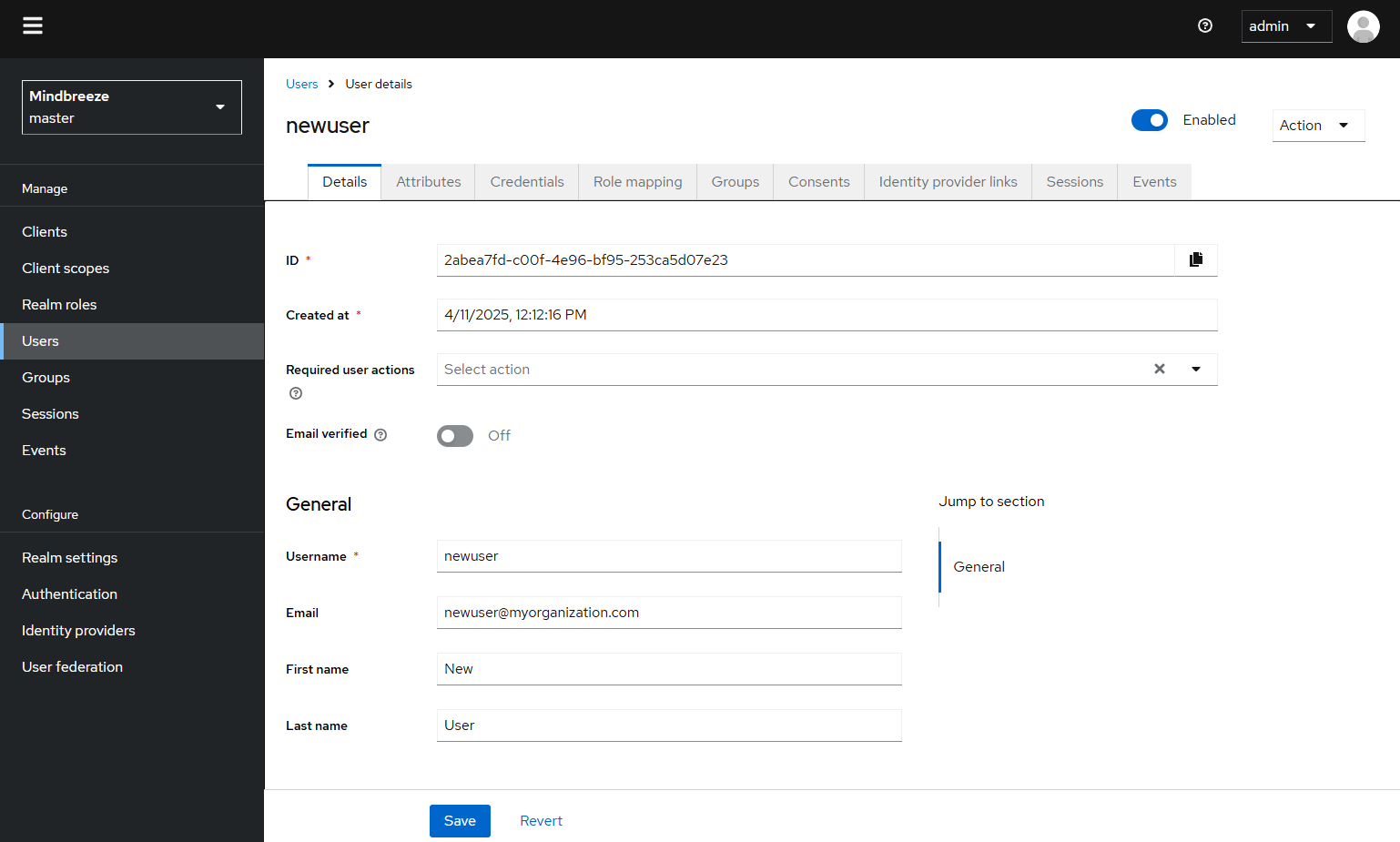

Benutzer anlegen

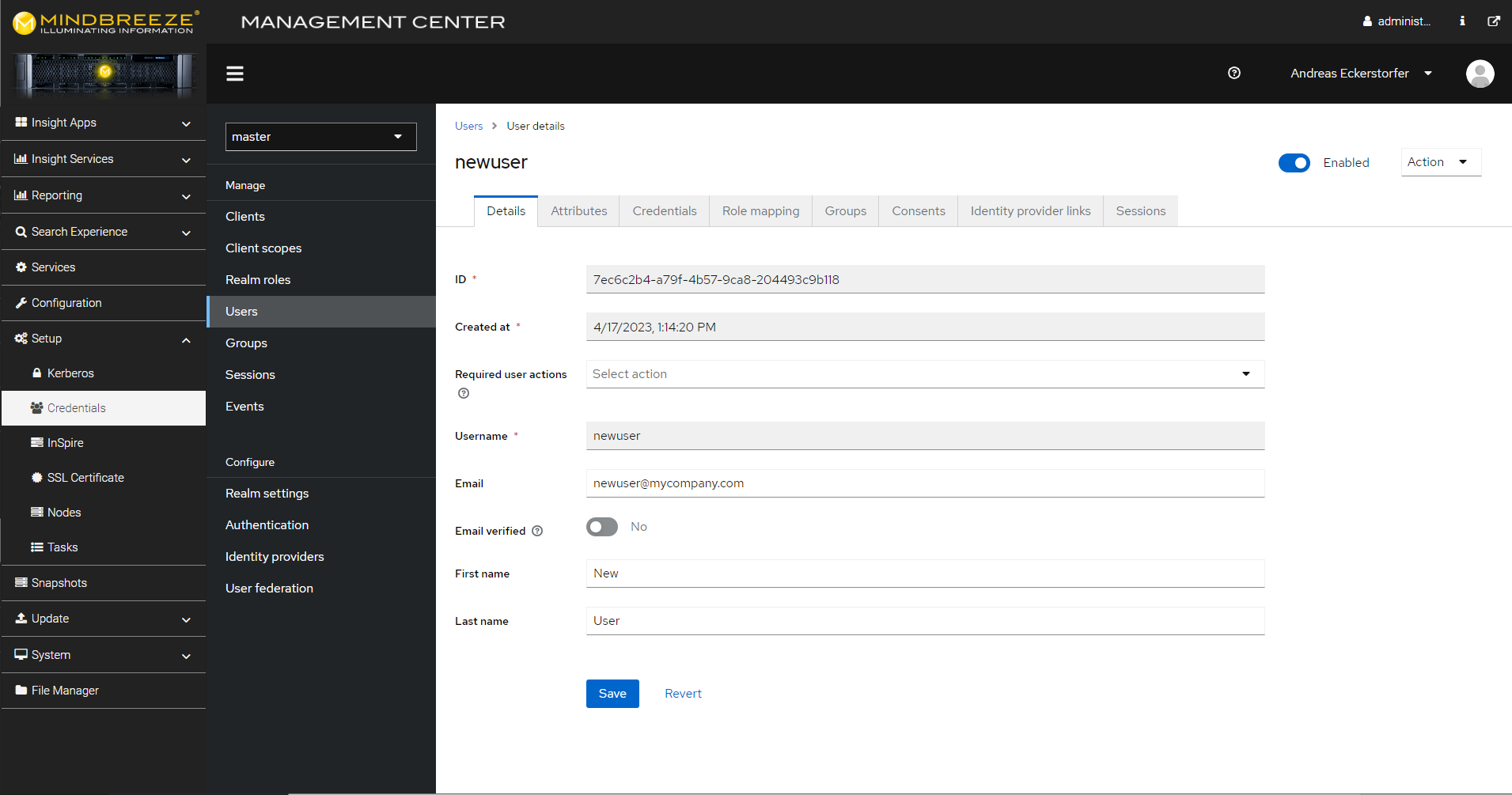

Sie können mehrere Benutzer anlegen. Navigieren Sie im Management Center zum Menüpunkt „Setup“, „Credentials“ und dann im Bereich „Manage“ gehen Sie zu „Users“.

Klicken Sie auf „Add user“, vergeben Sie anschließend den Benutzernamen „Username“ und klicken Sie auf „Create“.

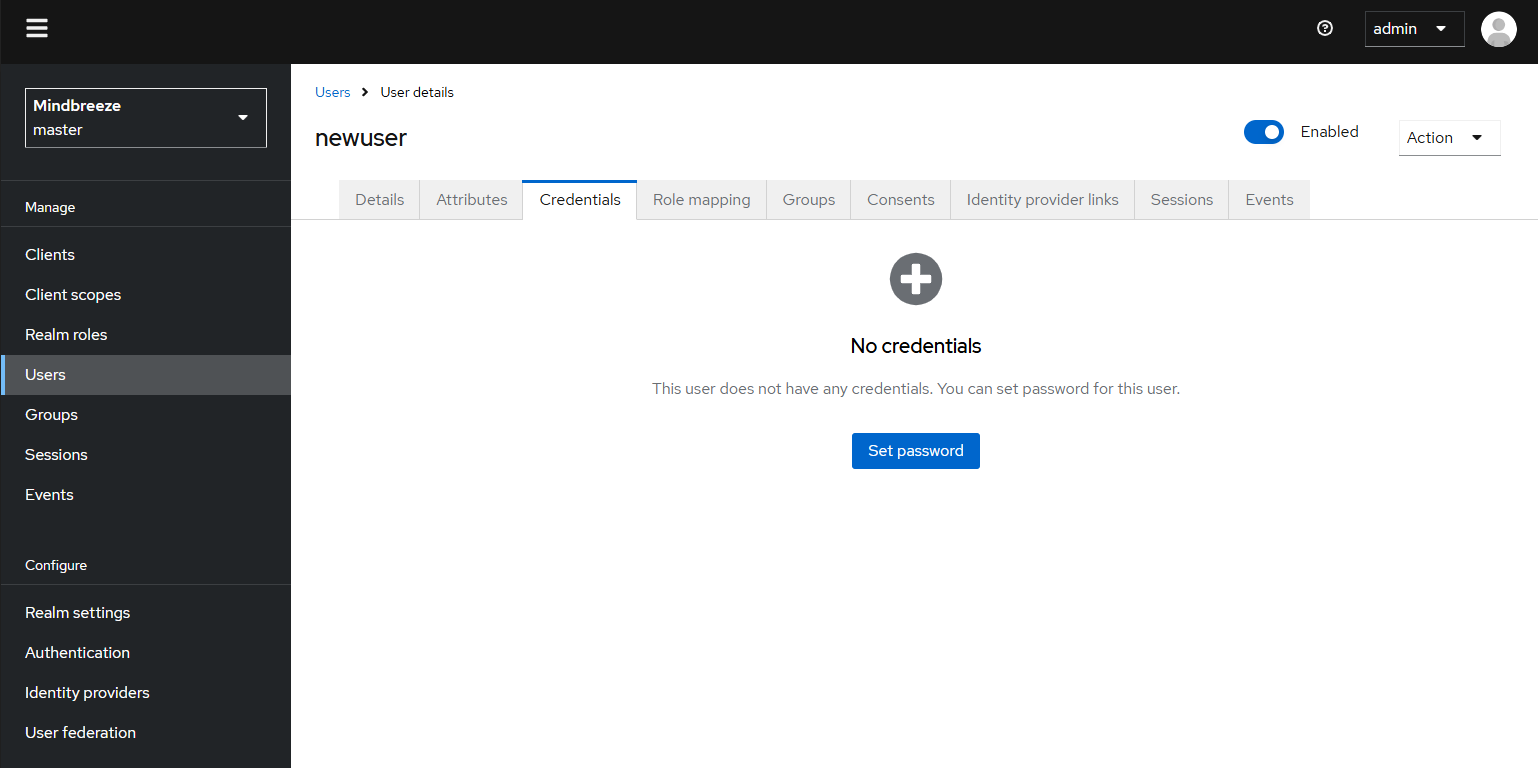

Wechseln Sie anschließend in den Tab „Credentials“ und klicken Sie auf „Set Password“ um ein Passwort zu setzten. Dies ist im vorherigen Abschnitt „Passwort ändern“ beschrieben.

Nachdem Sie ein Passwort gesetzt haben müssen Sie dem Benutzer noch Rollen zuweisen, ansonsten ist der neue Benutzer nicht sinnvoll nutzbar. Dazu siehe folgenden Abschnitt: „Rollen verwalten“. Um die Funktion „Passwort vergessen/zurücksetzen“ benutzen zu können, wird empfohlen für jeden Benutzer eine gültige E-Mail-Adresse anzugeben.

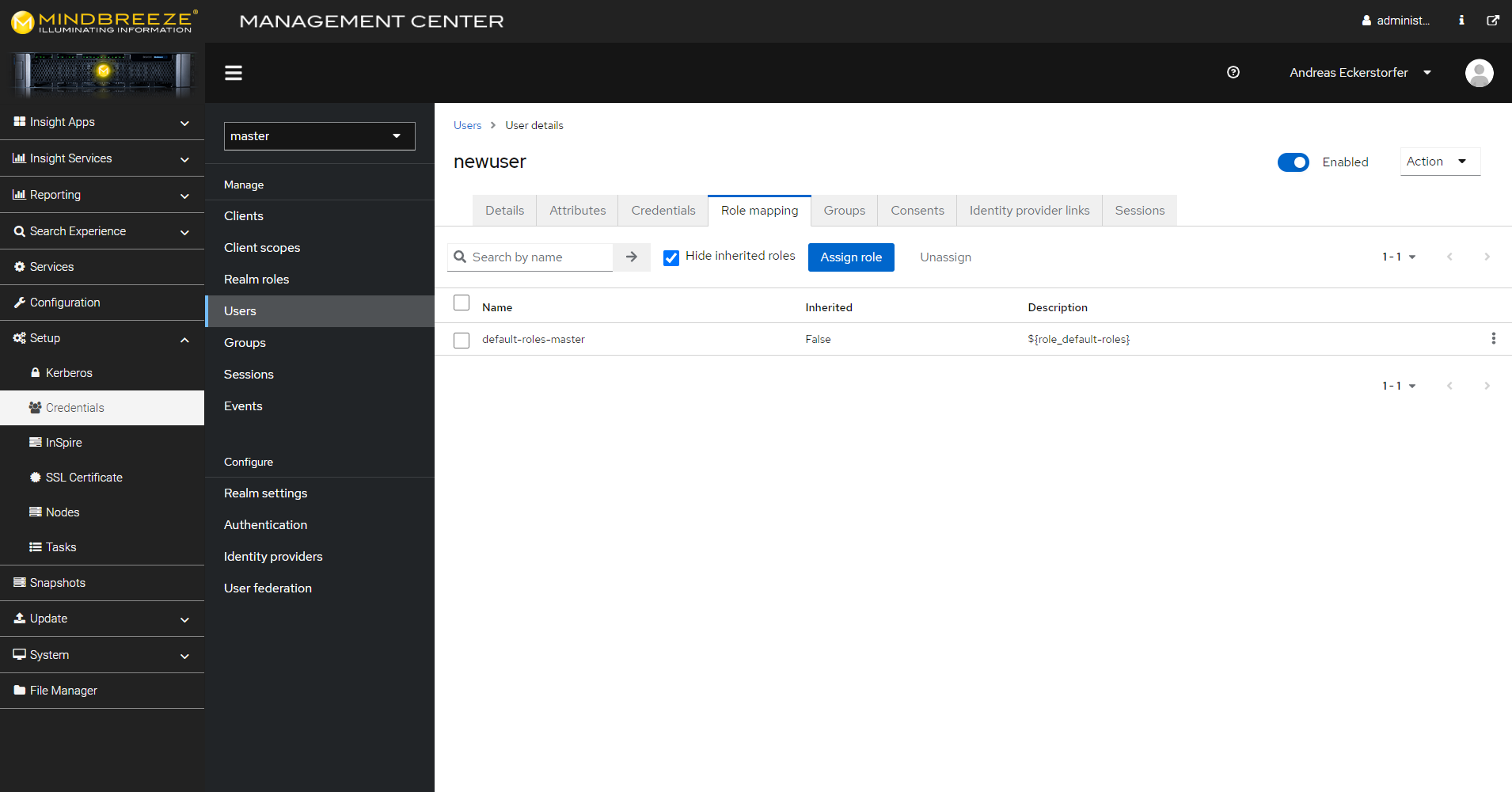

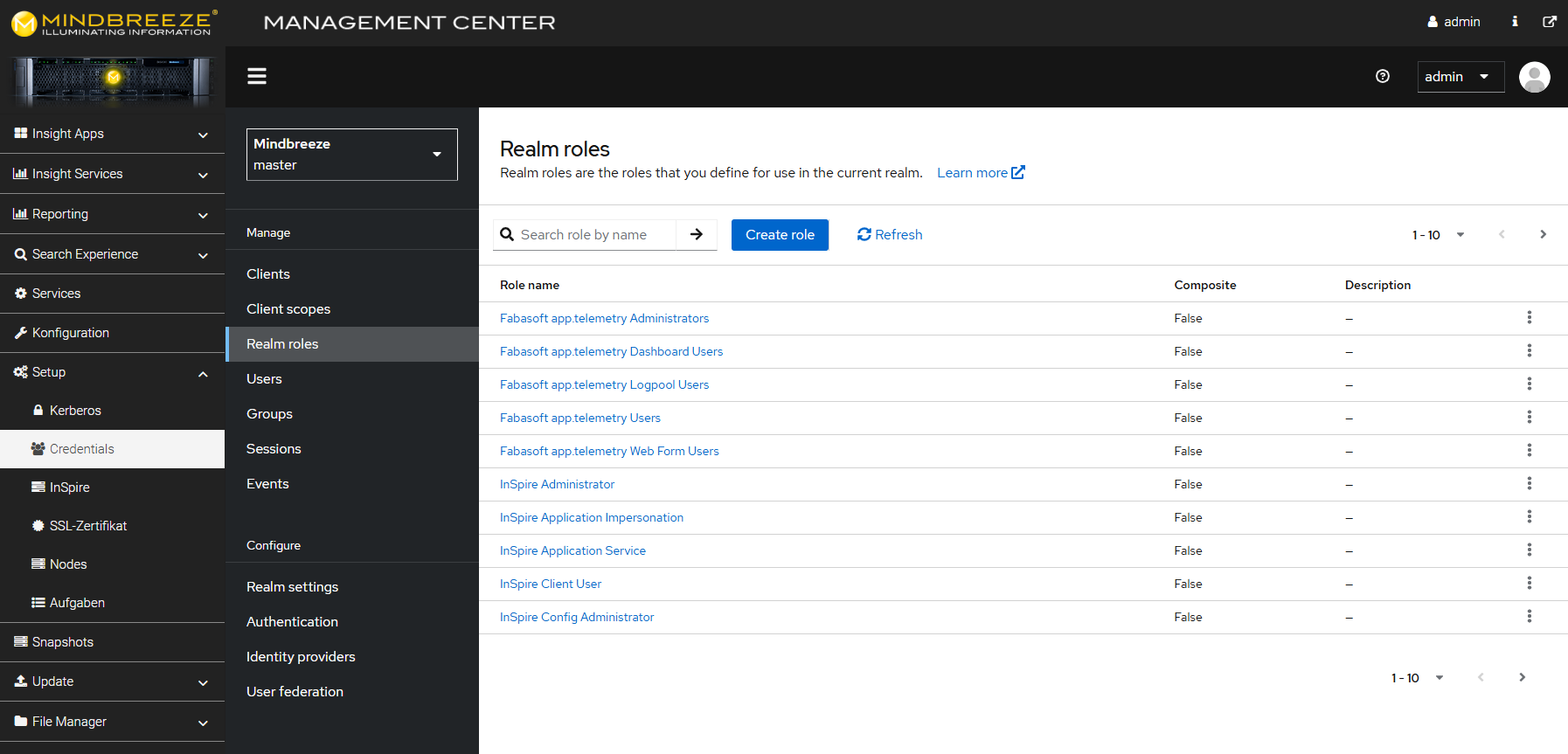

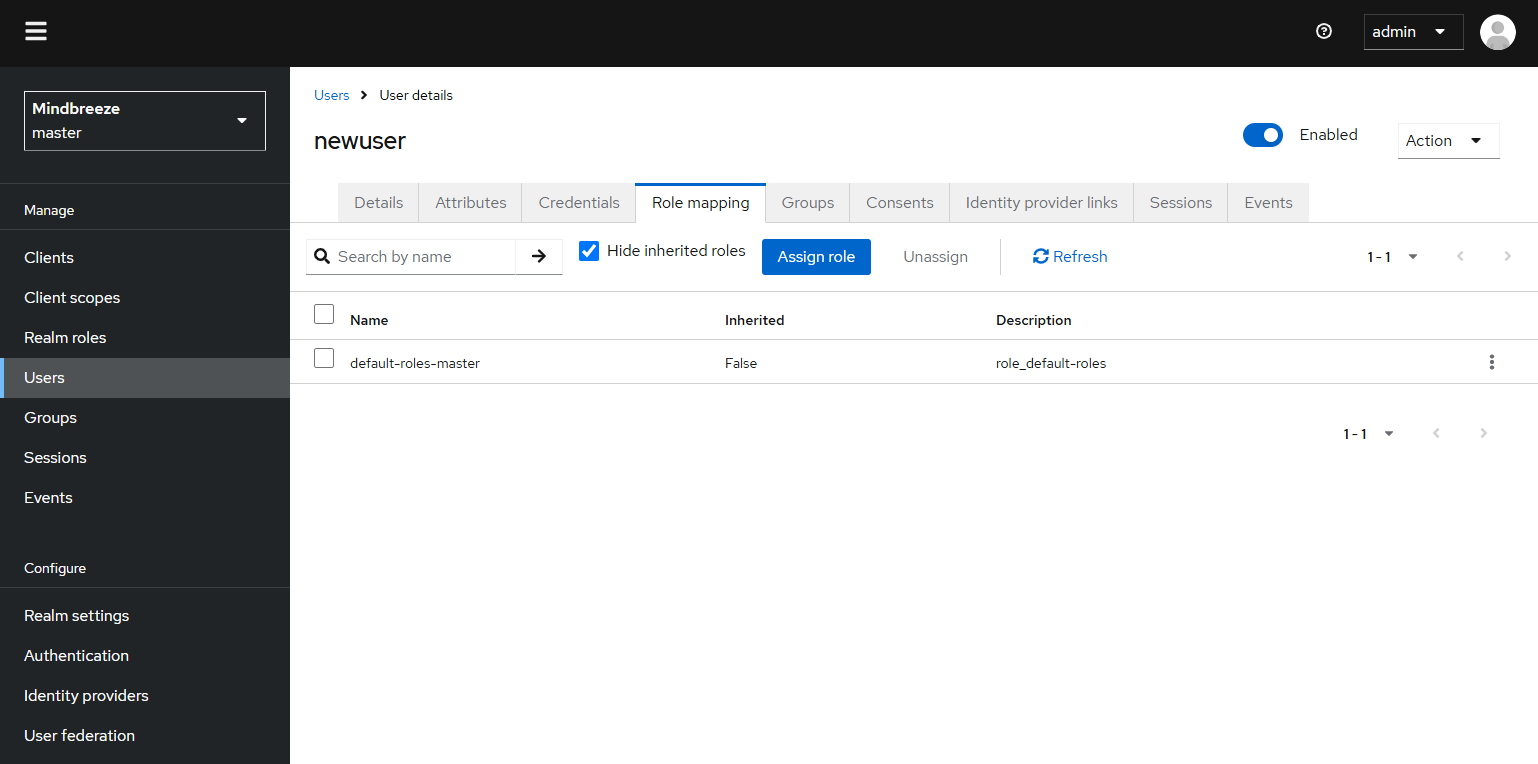

Rollen verwalten

Der Zugriff auf die verschiedenen Bereiche vom Management Center (z.B. „Reporting“, „Configuration“) werden mit Rollen geregelt. Beispielsweise muss ein Benutzer die Rolle „InSpire Config Administrator“ besitzen, um im Management Center den Punkt „Configuration“ benutzen zu können. Standardmäßig sind bereits mehrere „InSpire“-Rollen angelegt.

Sie können die Liste aller verfügbaren Rollen folgendermaßen abrufen: Navigieren Sie im Management Center zum Menüpunkt „Setup“, „Credentials“ und dann unter „Configure“, „Roles“. Der Benutzer „admin“ besitzt standardmäßig alle Rollen.

Sie können Benutzer wie folgt Rollen zuweisen oder entfernen: Navigieren Sie im Management Center zum Menüpunkt „Setup“, „Credentials“ und dann unter „Manage“ „Users“. Suchen Sie den betreffenden Benutzer mit der Suchfunktion, oder suchen Sie nach „*“ um eine Liste aller Benutzer anzusehen. Klicken Sie auf den betreffenden Benutzer. Wechseln Sie zum Tab „Role Mappings“. Hier können Sie die Rollen zuweisen.

Standard Rollen

Im Auslieferungszustand sind mehrere Rollen vorkonfiguriert, die für den Betrieb erforderlich sind. Dieser Abschnitt beschreibt, welche Rollen das sind, und welche Bedeutung diese Rollen haben.

Die Rollen lassen sich in three Kategorien unterteilen:

- Mindbreeze InSpire Rollen (Name beginnt mit „InSpire“)

- app.telemetry Rollen (Name beginnt mit „Fabasoft app.telemetry“)

- Keycloak Administrationsrollen

Im Folgenden wird Mindbreeze „InSpire Management Center“ als MMC abgekürzt.

Beschreibung der Mindbreeze InSpire Rollen

Folgende Mindbreeze InSpire Rollen sind standardmäßig angelegt:

Rollenname | Beschreibung | Beispiele (Auszug) |

„InSpire Administrator” | Zugriff auf MMC „Update” und „InSpire Global Settings“ | Updates Installieren, Conainermanagement |

„InSpire app.telemetry Administrator” | Zugriff auf MMC „Reporting“ (app.telemetry) | Diagnostik, Log-Dateien lesen, Feedback lesen. Diagostik-Konfiguration lesen und ändern. |

„InSpire Application Impersonation“ | Berechtigt im Client die Verwendung von „Trusted Peer Authentication“ Siehe Dokumentation: „Konfiguration von Trusted Peer Authentication für Mindbreeze InSpire“ | „Trusted Peer Authentication“ im Client verwenden, Im Namen anderer Benutzer suchen. |

„InSpire Config Administrator” | Zugriff auf MMC „Configuration” | Mindbreeze InSpire Konfiguration lesen und ändern |

„InSpire Index User” | Zugriff auf die Diagnose-Servlets „filter“ und „index“ | Index/Filter Status Abfragen, detaillierte Diagnosemöglichkeiten |

„InSpire Index Writer” | Zugriff um Dokumente zu Indizieren | Dokumente indizieren oder löschen, Dokumente filtern, Zugriff für externe Konnektoren |

„InSpire Overview User” | Grundlegender Zugriff auf das MMC | |

„InSpire Services Administrator” | Zugriff auf MMC „Services” | Nodes starten/stoppen, Reindex |

“InSpire Vocabulary Administrator” | Zugriff auf MMC „Synonyms, Replacements, Vocabulary“ | Synonyme, Replacements und Vocabulary bearbeiten |

“InSpire Relevance Administrator” | Zugriff auf Insight Apps, Query Boosting, Relevance | Relvance und Boosting bearbeiten |

“InSpire Resource Administrator” | Kombination aus InSpire Vocabulary Administrator und InSpire Relevance Administrator | Kombination aus den Rollen „InSpire Vocabulary- und InSpire Relevance Administrator“ |

Beschreibung der Keycloak Administrationsrollen

Folgende Keycloak Administrationsrollen sind standardmäßig angelegt:

Rollenname | Beschreibung | Beispiele (Auszug) |

„admin“ | Zugriff auf „Credentials“ | Benutzer anlegen / löschen, Rollenzuordnungen ändern |

„create-realm“ | Nicht verwendet | |

„offline-access“ | Nicht verwendet | |

„uma_authorization“ | Nicht verwendet |

Darüber hinaus finden Sie hier weiterführende Dokumentation: Keycloak 21.0 Server Administration

Beschreibung der app.telemetry Rollen

Folgende app.telemetry Rollen sind standardmäßig angelegt:

Rollenname | Beschreibung | Beispiele (Auszug) |

„Fabasoft app.telemetry Administrators” | Voller Administrationszugriff auf app.telemetry | Konfigurationsänderungen |

„Fabasoft app.telemetry Dashboard Users” | Zugriff nur auf Public-Dashboards und Dashboards die dieser Gruppe zugewieden wurden. | |

„Fabasoft app.telemetry Logpool Users“ | Zugriff nur auf Reports und Log-Pools die dieser Gruppe zugewiesen wurden. | |

„Fabasoft app.telemetry Users” | Read-Only Zugriff auf alle app.telemetry Daten | |

„Fabasoft app.telemetry Web Form Users” | Zugriff auf die Feedback Inbox, Forms und Website-Konfiguration |

Weiterführende Dokumentation findet sich unter: Fabasoft app.telemetry Installation Guide.

Cookies

Aus Sicherheitsgründen haben alle Cookies, welche vom Management-Center bzw. Keycloak-Service ausgestellt werden, die Option SameSiteauf Strict gesetzt. Siehe RFC6265.

In Ausnahmefällen kann es notwendig sein, hier das Sicherheitslevel zu reduzieren. Dazu muss in der Datei /var/data/env/reverse-proxy.env SameSiteValue=Lax oder SameSiteValue=None gesetzt werden. Die Einstellung wird nach einem Restart des reverse-proxy Containers aktiv.

TLS

Aus Sicherheitsgründen sind TLS-Versionen < TLSv1.2 sowie SSL (alle Versionen) deaktiviert.

Diese Versionen werden auch schon von den meisten Browsern nicht mehr unterstützt.

In Ausnahmefällen kann z.B.: TLSv1.1 wieder aktiviert werden (nicht empfohlen).

Dazu muss in der Datei /var/data/env/reverse-proxy.env TLSVersions='TLSv1.2 TLSv1.1' gesetzt werden. Die Einstellung wird nach einem Restart des reverse-proxy Containers aktiv.

Konfiguration auf Mindbreeze-Standards zurücksetzen

Falls die Anmeldedaten-Verwaltung nicht mehr richtig funktioniert, kann die Anmeldedaten-Verwaltung auf Mindbreeze-Standards zurückgesetzt werden. Eine Fehlfunktion kann folgende Ursachen haben:

- Das Passwort für den Administrator ist verloren gegangen

- Eine für den Betrieb von Mindbreeze InSpire notwendige Konfiguration wurde verändert, dazu gehören folgende Teile der Konfiguration

- Rollen mit Namen beginnend mit „InSpire“

- Der Client „mindbreeze-inspire“

- Das Realm-Theme „mindbreeze“

Das Zurücksetzen auf Mindbreeze-Standards setzt das Passwort vom Administrator zurück und setzt die Konfiguration der für den Betrieb notwendigen Teile der Konfiguration zurück. Andere Teile der Konfiguration werden nicht verändert. Es wird empfohlen, vor dem Zurücksetzten ein Backup anzufertigen.

Das Zurücksetzen auf Mindbreeze-Standards wird wie folgt durchgeführt:

- Melden Sie sich auf dem Terminal der Appliance mit dem root-Benutzer an.

- Führen Sie folgendes Kommando aus:

docker exec -it inspire-system-manager inspire-systemmanager reset keycloak --force

- Nach dem Starten aller Container sollten Sie sich im Management Center mit dem Benutzer admin und den Standard-Passwort anzumelden.

Sicherung und Wiederherstellung der Anmeldedaten

Automatische Sicherung

Die Datenbank und zugehörige Konfigurationsdateien werden täglich lokal gesichert. Das Sicherungsziel ist im keycloak Container wie folgt:

/data/backup/curr

Dieses Verzeichnis ist auch am Host verfügbar unter

/var/data/keycloak/data/backup/curr

Dieses Verzeichnis muss in einer externen Sicherung inkludiert werden.

Manuelle Sicherung

Die lokale Sicherung kann auch manuell angestoßen werden. Die Sicherung wird dabei immer im selben, oben beschriebenen Verzeichnis abgelegt. Die Sicherung beeinflusst den laufenden Betrieb nicht. Es ist Zugriff auf die Kommandozeile notwendig. Führen Sie folgende Befehle aus:

# open a shell inside the keycloak container

docker exec -it keycloak bash

# within the keycloak container, impersonate the keycloak user

# you must not invoke a login shell (do not use ‘su – keycloak’)

su keycloak –

# as keycloak user, execute the backup script

./keycloak/scripts/backup.sh

# this can take a few minutes

Wiederherstellung einer Sicherung

Eine Sicherung kann manuell mit der Kommandozeile wiederhergestellt werden. Da die Container mehrmals neugestartet werden müssen, sind die Dienste während dieser Zeit nicht verfügbar. Vorbedingung für die Wiederherstellung ist ein intaktes Sicherungsverzeichnis, welches innerhalb von /var/data/keycloak/data/ abgelegt oder kopiert wurde. Im diesen Beispiel befindet sich das kopierte Sicherungsverzeichnis unter /var/data/keycloak/data/restore . Führen Sie folgende Befehle aus:

# open a shell inside the keycloak container

docker exec -it keycloak bash

# open a shell inside the keycloak container

docker exec -it keycloak bash

# call restore script (run the following commands)

./keycloak/scripts/export_import_db.sh /opt/keycloak /data/backup/curr import

# this can take a few minutes

# watch the console output for the message “import finished successfully”

# restart all containers to apply the restored data

systemctl restart docker

# this can take a few minutes

Fehlerdiagnose

Logdateien

Folgende Logdateien können bei einer Fehlerdiagnose von Nutzen sein:

# in-progress backups

/var/data/keycloak/data/temp/backup.log

# finished backups

/var/data/keycloak/data/curr/backup.log

# keycloak server logs within the keycloak container:

/opt/keycloak/log/server.log

# security logs within the inspire container:

/var/log/secure

Fehler bei Update auf Version 20.4

Falls Sie auf Version 20.4 beim Update folgende Fehlermeldung erhalten:

- verify.sh: ERROR: keycloak update script failed

Folgen Sie bitte dieser Anweisung.

Fehler: Einschränkungen für Keycloak-Daten beim Downgrade

Beim Downgrade auf einige ältere Versionen ist eine Beibehaltung aller Keycloak-Daten nicht möglich. Dies Betrifft Daten wie beispielsweise zusätzlich angelegte Clients, Synchronisierte Benutzer, angepasste User Role Mappings.

Um diese Daten jedoch weiterhin beizubehalten, folgen Sie bitte dieser Anweisung.

Fehler bei Downgrade von Version 21.3 auf 21.2 oder älter

Nach einem Downgrade von Version 21.3 auf 21.2 können Credentials nicht mehr geladen werden, es werden entsprechende Fehlermeldungen im Log angezeigt und betroffene Services starten nicht mehr.

Um dieses Problem zu beheben, folgen Sie bitte dieser Anweisung.

SSL Zertifikatsfehler beim Update

Sollte bei einem Update der nachfolgend gelistete Fehler auftreten (um die Logs zu sehen muss eventuell auf „Download Log“ geklickt werden) folgen Sie bitte dieser Anweisung (Bereich „Update mit individuellen Keycloak System Änderungen“).

...

Caused by: sun.security.validator.ValidatorException: PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target

...

Caused by: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target

...