Kerberos Authentifizierung

Mindbreeze InSpire

Einleitung

In diesem Dokument wird beschrieben, wie man eine Kerberos Authentifizierung in Mindbreeze InSpire konfiguriert.

Eine Kerberos-Authentifizierung kann für folgende Szenarien verwendet werden:

- Ein Connector arbeitet als Kerberos-Benutzer. Siehe Abschnitt „Connector Authentifizierung mit Kerberos“

- Benutzer können sich als Kerberos-Benutzer bei der Suche anmelden. Siehe Abschnitt „Client Authentifizierung mit Kerberos“

Voraussetzungen

Vorbereitung Ihrer Windows Infrastruktur (In unserem Beispiel Windows Server 2016)

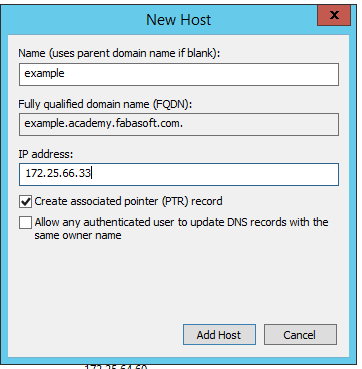

Anlegen eines neuen Hosteintrages für Ihre Appliance auf Ihrem DNS Server

Achtung: Der PTR Record ist notwendig.

Erstellen eines SPNs auf Ihrem Domain-Controller

Der SPN auch Service Principal Name genannt muss dem FQDN Ihres im vorherigen Punkt angelegten Hostnamens ihrer Appliance übereinstimmen. Die Syntax für diesen Befehlt auf ihrem Windows Domain-Controller Server lautet:

setspn -a HTTP/YOURAPPLIANCE.mydomain.com DOMAIN\serviceuser

Beispiel:

setspn -a HTTP/example.academy.fabasoft.com academy\Administrator

Der Serviceuser muss dabei nicht Administrator sein. Er muss lediglich vollständige Leserechte auf das LDAP-Verzeichnis haben, damit er die Gruppenauflösung und Authentifizierung durchführen kann.

Wird nach diesem Setup auf Ihrem PC ein Login Prompt angezeigt und somit nicht automatisch Ihr angemeldeter Domainuser verwendet, so müssen Sie in den GPOs ihres Domain-Controllers-Servers das Kerberos-ticketing aktivieren. Ein wichtiger Bestandteil dabei ist die Adresse ihrer Mindbreeze Appliance zu den trusted Sites hinzuzufügen.

Connector Authentifizierung mit Kerberos

Für Kerberos-basierte Authentisierung mit Active Directory müssen Sie einen Benutzer im Active Directory anlegen, der die richtigen Berechtigungen für die Datenquelle besitzt (siehe Doku des jeweiligen Connectors).

Client Authentifizierung mit Kerberos

Für Kerberos-basierte Authentisierung mit Active Directory müssen Sie einen Service User im Active Directory anlegen, z.B mindbreeze.service. Bitte stellen Sie sicher, dass folgende Voraussetzungen erfüllt sind:

- Der Benutzer ist im Active Directory vorhanden

- Der Benutzer besitzt den Service Principal Namen HTTP/<vollqualifizierter Hostname für Mindbreeze InSpire>

- Sie können den Service Principal Namen als Active Directory Domain Administrator in einer Windows Eingabeaufforderung mit folgendem Befehl setzen:

setspn –s HTTP/<vollqualifizierter Hostname für Mindbreeze InSpire> <domain>\<mindbreeze.service>

Beispiel:

setspn –s HTTP/search.firmenname.com firmenname\mindbreeze.service

Der Fully Qualified Domain Name (FQDN) muss in einem DNS-A-Record definiert werden. Sonst, wenn es ein DNS C-NAME ist, wird ein Service Principal Name (SPN) zusätzlich für den A-Record-Host benötigt.

Konfiguration

Allgemein

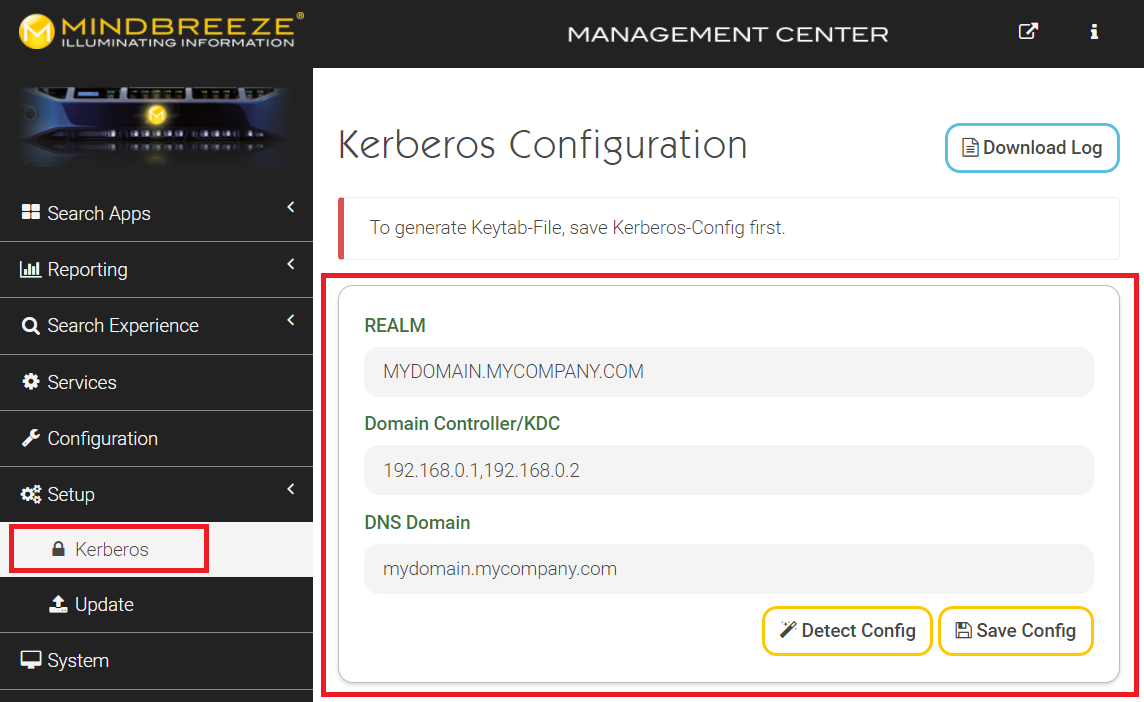

Sie finden die Kerberos Konfiguration im Management Center unter „Setup“ „Kerberos“.

Sie müssen eine Kerberos Konfiguration erstellen, falls noch nicht vorhanden.

Dazu haben Sie folgende Möglichkeiten:

- Automatische Ermittlung der Konfiguration mittels „Detect Config“

- Manuelle Konfiguration

Wenn Sie die automatische Ermittlung der Konfiguration werden wollen, Klicken Sie auf „Detect Config“ die DNS-Einstellungen des Betriebssystems verwendet, um den „REALM“, „Domain Controller/KDC“ und „DNS Domain“ zu ermitteln.

Voraussetzungen für die automatische Ermittlung der Konfiguration:

- Hostname über DNS auflösbar (Forward und Reverse-Lookup)

Bei manueller Konfiguration müssen Sie folgende Eigenschaften setzen:

Einstellung | Beschreibung |

REALM | Das Realm der Domäne, meist die Domäne in Großbuchstaben. |

Domain Controller/KDC | Der Domain Controller bzw. Kerberos-Server, der verwendet werden soll. |

DNS Domain | Der DNS-Name der Domäne. |

Klicken Sie anschließend auf „Save Config“ um die Kerberos Konfiguration zu Speichern.

Beim Speichern werden verschiedene Überprüfungsschritte durchgeführt. Falls Fehler auftreten, werden die betreffenden Eigenschaften rot eingefärbt und entsprechende Fehlermeldungen ausgegeben. Korrigieren Sie die eingegebenen Werte bzw. stellen Sie sicher, dass die betreffende Infrastruktur korrekt läuft und erreichbar ist. Klicken Sie anschließend erneut auf „Save Config“.

Wenn alles korrekt gespeichert ist, erscheinen unten zwei neue Sektionen:

- Generate „Connector“ Keytab

- Generate „Search Client“ Keytab

Connector Authentifizierung mit Kerberos

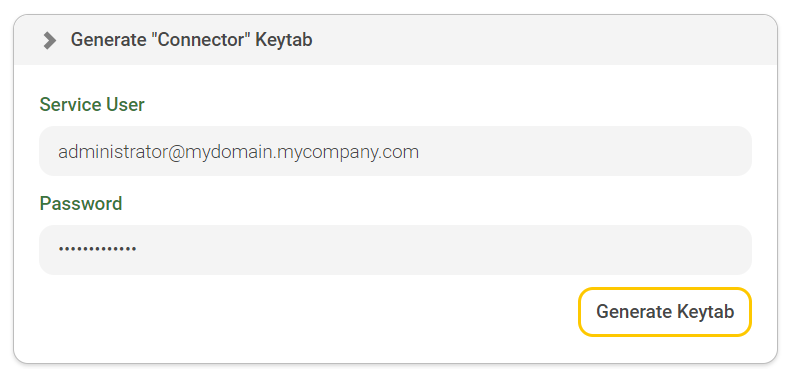

Nachdem die Kerberos Konfiguration erfolgreich gespeichert ist, klappen Sie die Sektion „Generate “Connector“ Keytab“ auf. Geben Sie nun die Anmeldedaten für den Benutzer an, mit dem der Connector arbeiten soll. In der Eigenschaft „Service User“ geben sie den vollen Benutzernamen an und in der Eigenschaft „Password“ das entsprechende Passwort.

Klicken Sie anschließend auf „Generate Keytab“.

Beim Generieren werden verschiedene Überprüfungsschritte durchgeführt. Falls Fehler auftreten werden die betreffenden Eigenschaften rot eingefärbt und entsprechende Fehlermeldungen ausgegeben. Korrigieren Sie die eingegebenen Werte bzw. stellen Sie sicher, dass die betreffende Infrastruktur korrekt läuft und erreichbar ist. Klicken Sie anschließend erneut auf „Generate Keytab“.

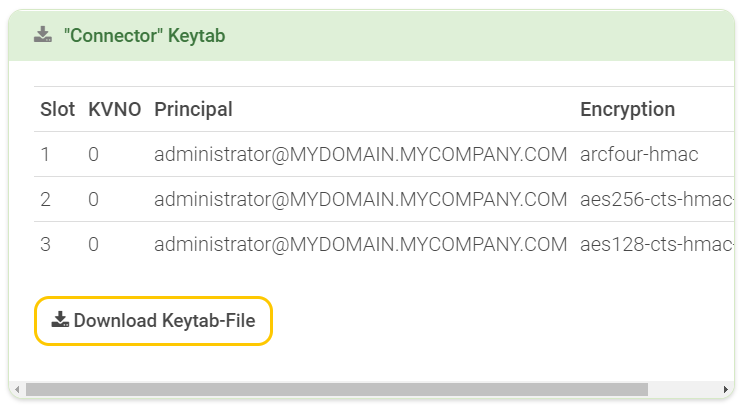

Wenn die Daten korrekt sind, erscheint unten eine neue Sektion „“Connector“ Keytab“:

Die im Keytab enthaltenen Einträge werden in einer Tabelle dargestellt. Zum Herunterladen des Keytab-Datei klicken Sie auf „Download Keytab-File“. Notieren Sie sich den „Principal“-Namen (Benutzername) dieser wird später benötigt.

Wechseln Sie anschließend im Management Center zum Abschnitt „Configuration“ und wählen Sie dort den Tab „Authentication“ aus. Wählen Sie die heruntergeladene Keytab-Datei aus und klicken Sie auf „Upload“.

Nach dem erfolgreichen Upload erscheint die Keytab-Datei in der Liste „Available Keytabs“.

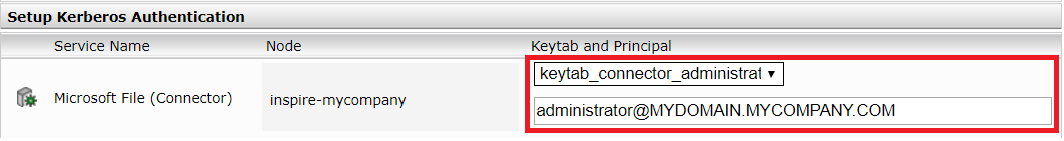

Anschließend wählen Sie im Abschnitt „Setup Kerberos Authentication“ für den Connector die gewünschte Keytab-Datei aus und setzen sie den Principal-Name, welchen Sie vorhin notiert haben.

Speichern Sie anschließend die Konfiguration und starten sie neu.

Client Authentifizierung mit Kerberos

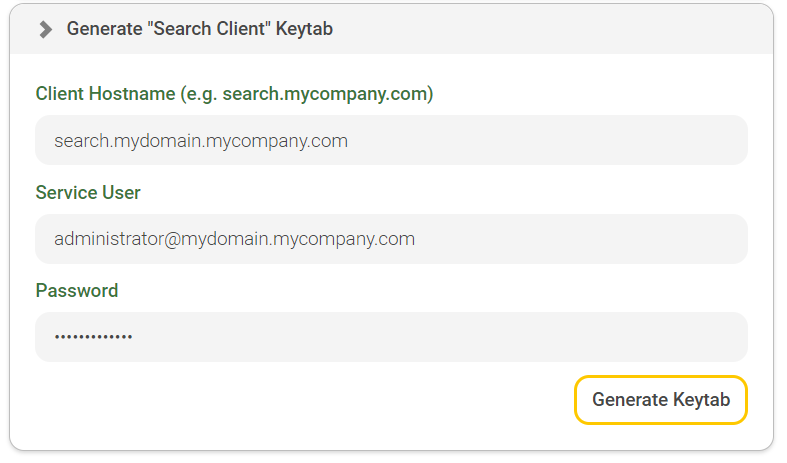

Nachdem die Kerberos Konfiguration erfolgreich gespeichert ist, klappen Sie die Sektion „Generate “Search Client“ Keytab“ auf. Geben Sie unter „Client Hostname“ jenen Hostnamen an, den Sie für das Client-Service verwenden wollen. Geben Sie nun die Anmeldedaten für den Service Benutzer ein. In der Eigenschaft „Service User“ geben sie den vollen Benutzernamen an und in der Eigenschaft „Password“ das entsprechende Passwort.

Klicken Sie anschließend auf „Generate Keytab“.

Beim Generieren werden verschiedene Überprüfungsschritte durchgeführt. Falls Fehler auftreten werden die betreffenden Eigenschaften rot eingefärbt und entsprechende Fehlermeldungen ausgegeben. Korrigieren Sie die eingegebenen Werte bzw. stellen Sie sicher, dass die betreffende Infrastruktur korrekt läuft und erreichbar ist. Klicken Sie anschließend erneut auf „Generate Keytab“.

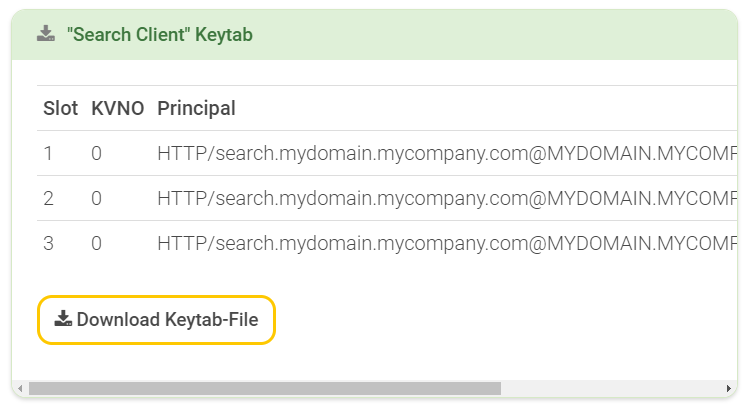

Wenn die Daten korrekt sind, erscheint unten eine neue Sektion „“Search Client“ Keytab“:

Die im Keytab enthaltenen Einträge werden in einer Tabelle dargestellt. Zum Herunterladen des Keytab-Datei klicken Sie auf „Download Keytab-File“. Notieren Sie sich den „Principal“-Namen (Beginnt mit „HTTP/"), dieser wird später benötigt.

Wechseln Sie anschließend im Management Center zum Abschnitt „Configuration“ und wählen Sie dort den Tab „Authentication“ aus. Wählen Sie die heruntergeladene Keytab-Datei aus und klicken Sie auf „Upload“.

Nach dem erfolgreichen Upload erscheint die Keytab-Datei in der Liste „Available Keytabs“.

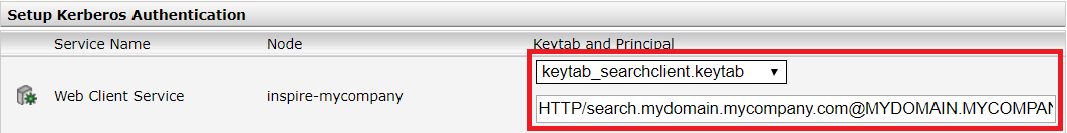

Anschließend wählen Sie im Abschnitt „Setup Kerberos Authentication“ für das Client-Service die gewünschte Keytab-Datei aus und setzen sie den Principal-Name, welchen Sie vorhin notiert haben.

Speichern Sie anschließend die Konfiguration und starten sie neu.

Troubleshooting

Falls Sie mit einem Windows-Domaincontroller arbeiten und sich Benutzer mit Sonderzeichen (z.B. Umlaute) im Benutzernamen nicht anmelden können, dann können Sie folgende Einstellung setzen:

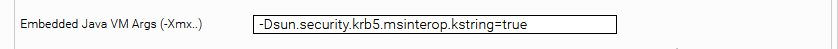

Aktivieren die im Client Service die „Advanced Setting“ und setzen Sie bei der Option „Embedded Java VM Args (-Xmx..)“ folgenden Wert:

-Dsun.security.krb5.msinterop.kstring=true

Nach einem Neustart des Client Service ist dann die Anmeldung dieser Benutzer möglich.