Installation und Konfiguration

SCIM Principal Resolution Service

Einleitung

Mithilfe des SCIM Principal Resolution Service können Gruppen von Identity Providers, die SCIM unterstützen, z.B. Microsoft Azure aufgelöst werden. Diese Gruppen können vom Identity Provider an den Mindbreeze SCIM Service gesendet werden. Der SCIM Principal Resolution Service kann dann mit Hilfe des SCIM Services, Gruppen und Benutzer auflösen.

Konfiguration des SCIM Services

Konfiguration in Mindbreeze

Fügen Sie einen neuen Service im “Indices” Tab mit “+Add Service” hinzu. Wählen Sie dann “SCIM Service” für die Einstellung “Service” im neuen Service aus.

Konfigurieren Sie nun den SCIM Service mit den Einstellungen im Abschnitt “Connection Settings”.

Connection Settings

Einstellung | Beschreibung | Beispiel/Standardeinstellung |

Bind Port* | Der Port, an dem der SCIM Service gestartet wird und erreichbar ist. Der Port 18080 wurde für diesen Zweck freigegeben. | Standardeinstellung: 18080 |

Authorization Token* | Ein im Network Tab erstelltes Credential vom Typ Password, welches das Passwort für die SCIM Authorisierung beinhaltet. Diese Passwort muss vom Identity Provider verwendet werden, um sich beim SCIM Service zu authentisieren. | Beispiel: SCIM Secret |

Server Certificate Credential | Das im Network Tab erstellte Credential vom Typ Client Certificate, welches ein SSL Zertifikat beinhaltet. Wenn dieses konfiguriert wird, verwendet der SCIM Service https. | Beispiel: SSL Certificate |

Supported TLS Protocols | Durch Komma getrennte Liste von TLS-Protokollnamen. Die akzeptierten Werte für Protokollnamen sind die JSSE-Standardnamen. Standardmäßig wird „TLSv1,TLSv1.1,TLSv1.2“ verwendet. | Beispiel: TLSv1,TLSv1.1,TLSv1.2 |

SCIM Service Thread Count | Definiert die Anzahl an Threads mit denen der SCIM Server gestartet wird, um mehrere Anfragen gleichzeitig zu bearbeiten. | Standardeinstellung: 100 |

Log All Requests | Ist diese Option aktiviert, werden alle Anfragen, die an den SCIM Service gesenden werden, in eine api-request-log.csv-Datei geloggt. Aktivieren Sie diese Option nur zur Analyse von Problemen. | Standardeinstellung: Deaktiviert |

* = Diese Einstellungen müssen zwingend konfiguriert werden, damit der Sitemap Generator funktioniert und aufgebaut wird. Alle weiteren Einstellungen müssen je nach Anwendungsfall konfiguriert werden. | ||

Einstellungen, die mit „(Advanced Settings)“ markiert sind, benötigen die Aktivierung der „Advanced Settings“ in der Konfiguration. Diese Einstellungen sind nur in speziellen Anwendungsfällen notwendig. | ||

Konfiguration von Provisioning in Microsoft Azure

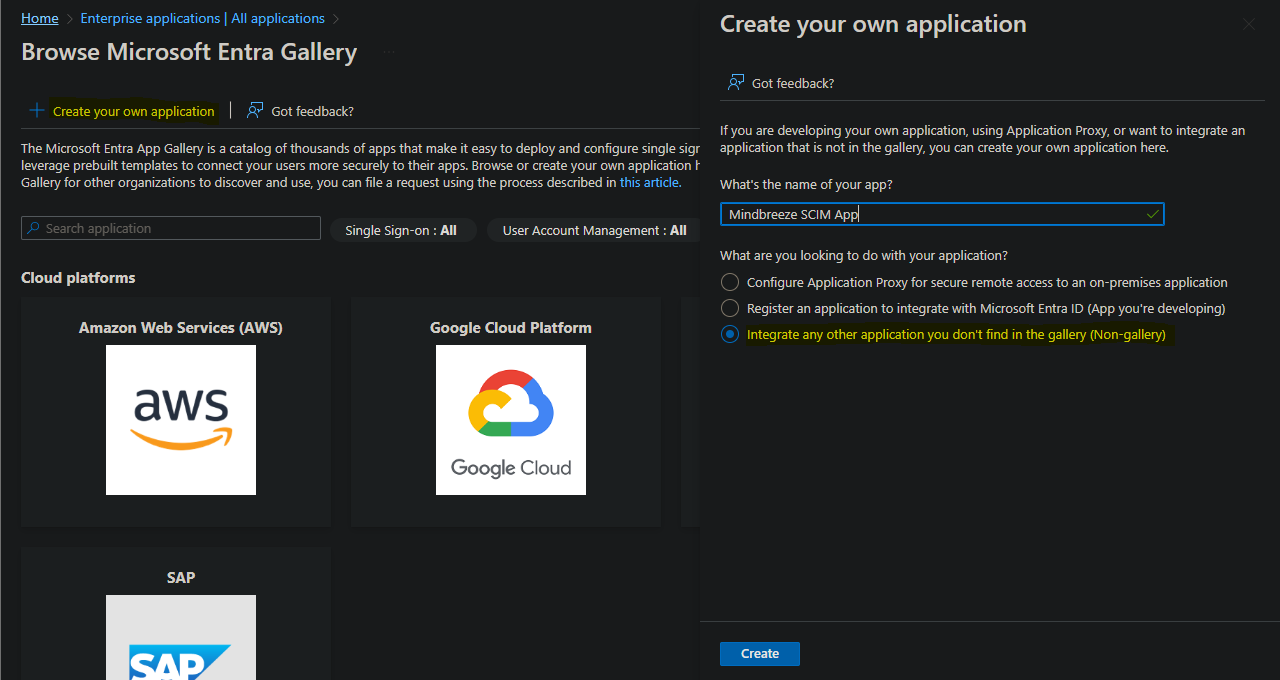

Um Microsoft Azure mit dem SCIM Service zu verbinden, erstellen Sie eine Enterprise Application in Microsoft Azure unter „Enterprise Applications“ und dann „New Application“. Wählen Sie dann „Create your own application“, geben Sie den Namen Ihrer Applikation ein (z.b. Mindbreeze SCIM App), wählen Sie „Integrate any other application you don't find in the gallery (Non-gallery) und klicken Sie auf „Create“.

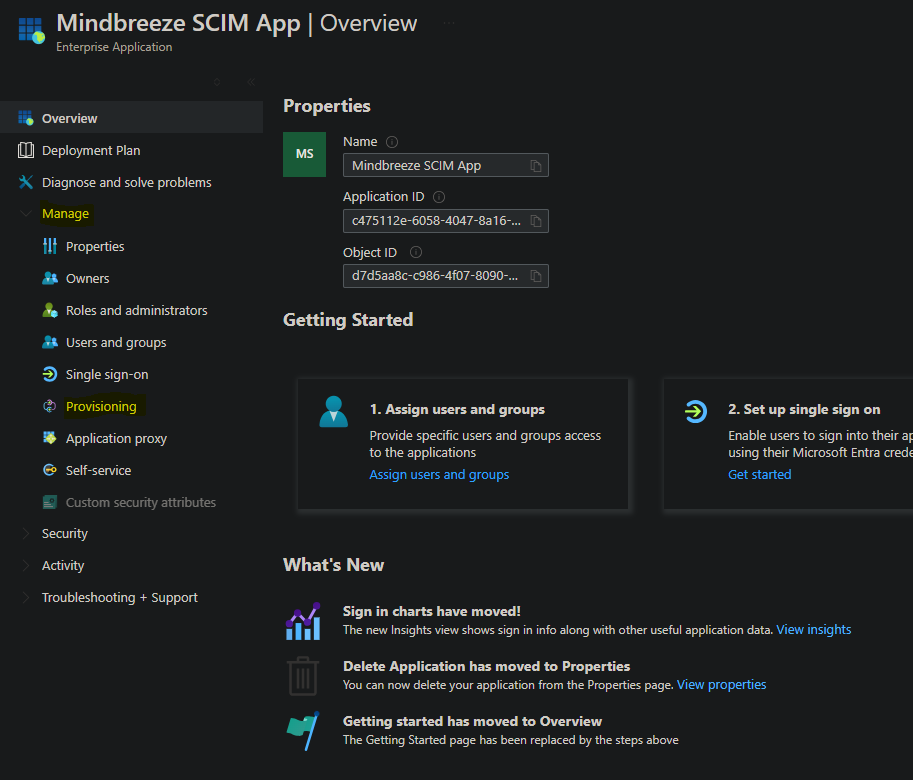

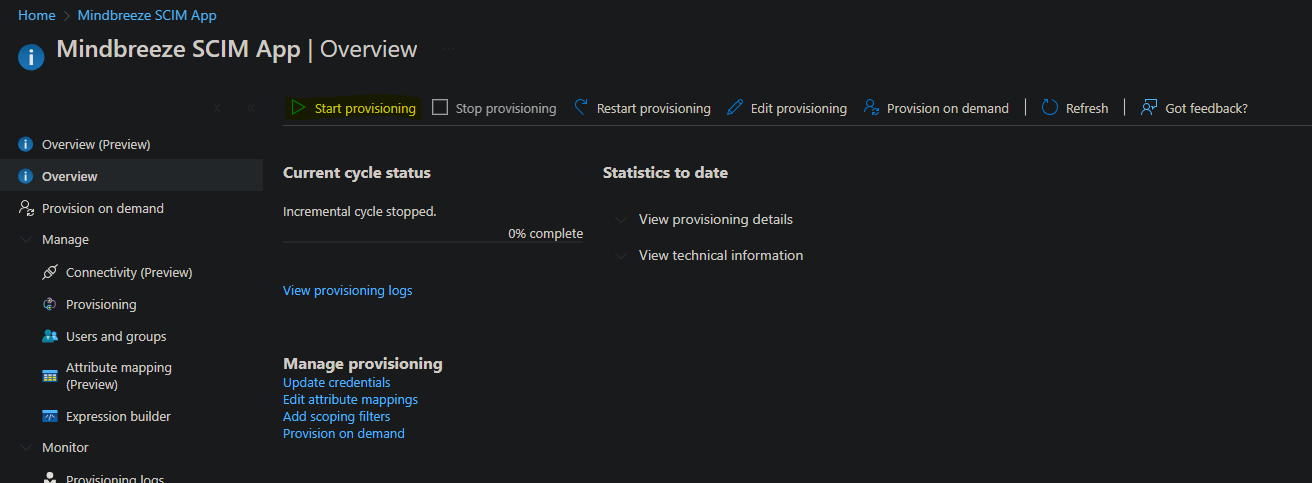

In der Overview Ihrer Enterprise Application, gehen Sie unter „Manage“ auf „Provisioning“:

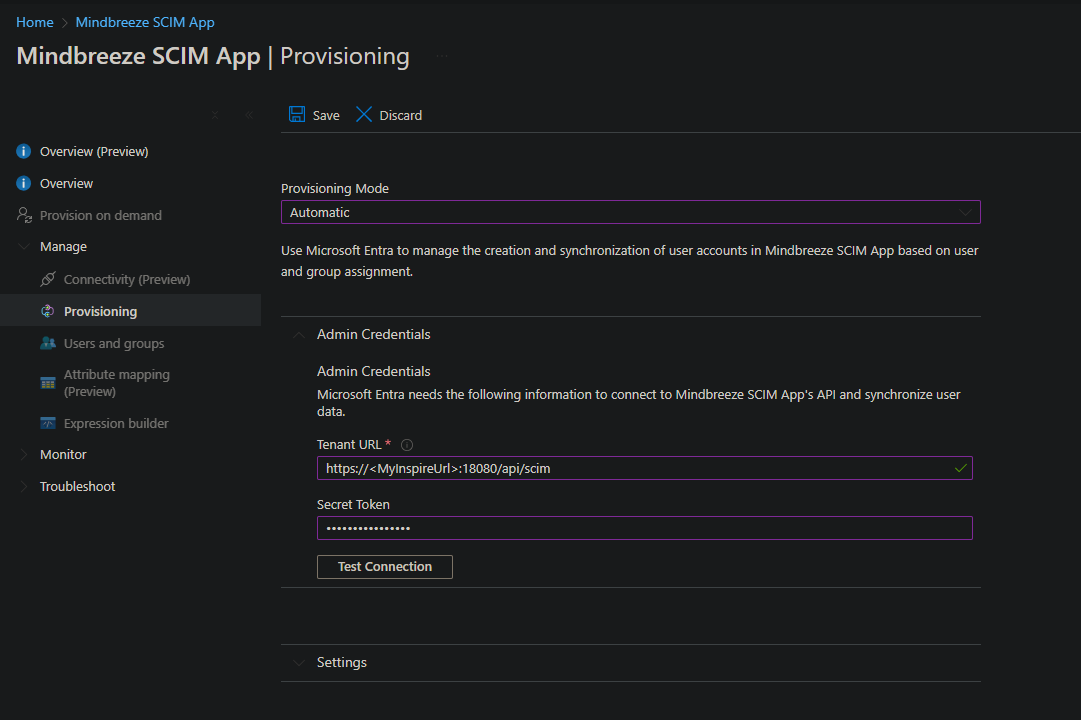

Navigieren Sie dann nochmals zu „Manage“ und dann „Provisioning“ und ändern Sie den Provisioning Mode auf Automatic. Geben Sie im Feld Secret Token das Password des Credentials ein, dass Sie beim SCIM Service als Authorization Token in Mindbreeze InSpire konfiguriert haben. Danach können Sie die Verbindung mit „Test Connection“ testen. Wenn der Test erfolgreich ist, speichern Sie Ihre Einstellungen mit „Save“.

Laden Sie danach die Seite neu. Klicken Sie im Bereich Mappings auf Provision Microsoft Entra ID Users. Hier können Sie die Attributmappings anpassen. Beachten Sie, dass das Standardattribut manager nicht unterstützt wird. Entfernen Sie dieses Attribut mit Delete und speichern Sie Ihre Änderungen mit Save.

Achtung: Wird der Manager nicht entfernt, führt dies zu unnötigen PATCH-Anfragen bei jeder Provisionierung.

Navigieren Sie nun zurück zur Provisioning Seite. Dort können Sie im Bereich Settings das Scope der Provisionierung ändern. Falls Sie alle Gruppen und Benutzer zu Mindbreeze provisionieren wollen, stellen Sie Scope auf Sync all users and groups.

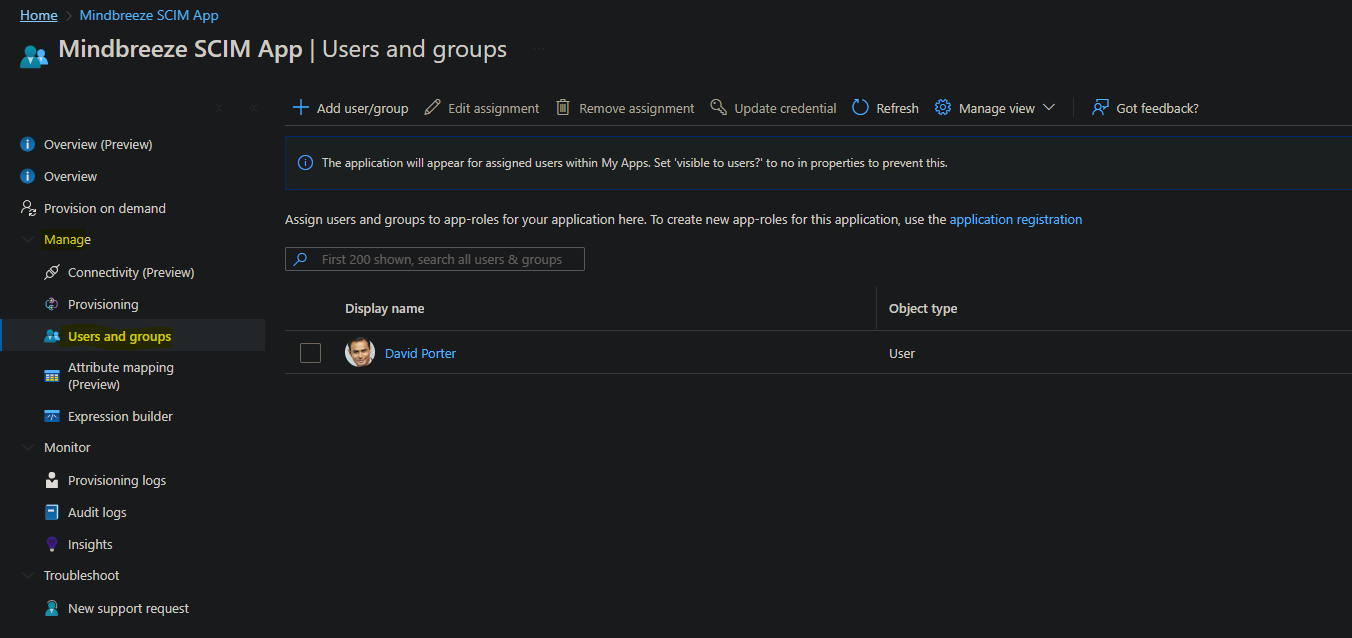

Falls Sie nur gewisse Benutzer und Gruppen provisionieren wollen, müssen diese der App zugeordnet werden. Dies kann unter Manage und dann Users and groups gemacht werden.

Wenn Sie die gewünschen Konfigurationen vorgenommen haben, können Sie das Provisioning in der Overview Seite mit Start provisioning starten.

Das Provisioning wird dann innerhalb der nächsten 40 Minuten gestartet.

Konfiguration des SCIM Principal Resolution Service

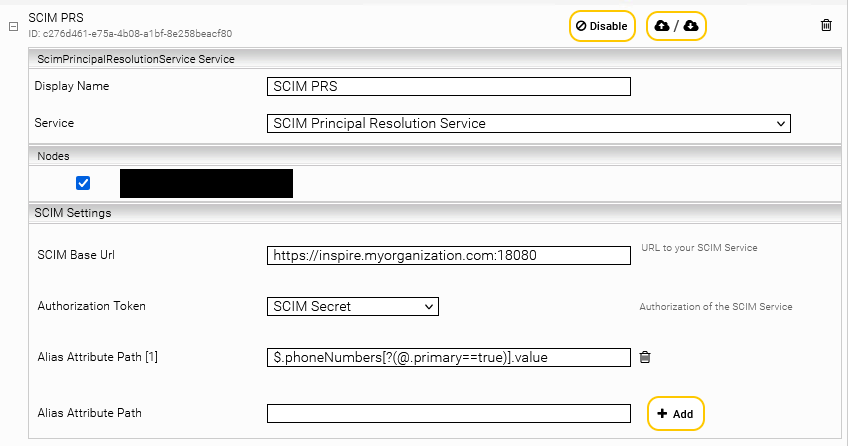

Fügen Sie im Tab „Indices“ mit „+Add Service“ einen neuen Service hinzu. Wählen Sie dann im neuen Service bei der Einstellung „Service“ den Service „SCIM Principal Resolution Service“ aus.

Konfigurieren Sie nun den SCIM Principal Resolution Service mit den Einstellungen im Abschnitt „SCIM Settings“.

Hinweis: Für mehr Informationen über das Erstellen, das grundlegende Konfigurieren eines Cache für einen Principal Resolution Service und weitere Konfigurationsoptionen, siehe Installation & Konfiguration - Caching Principal Resolution Service.

Bereich „SCIM Settings“

Beschreibung | Beispiel/Standardeinstellung | |

SCIM Base Url* | Die Base Url des zuvor konfigurierten SCIM Services. Achten Sie darauf, dass der Port mit Ihrem Service übereinstimmt und Sie „https“ verwenden, wenn die Einstellung „Server Certificate Credential“ im SCIM Service gesetzt ist. Wenn Sie „https“ verwenden, müssen Sie anstatt „localhost“ den Fully Qualified Domain Name Ihrer InSpire verwenden. | Standardwert: http://localhost:18080 Beispiel: https://inspire.myorganization.com:18080 |

Authorization Token* | Ein im Network Tab erstelltes Credential vom Typ Password, welches das Passwort für die SCIM Authorisierung beinhaltet. Dies muss das gleiche Credential sein, dass auch im SCIM Service verwendet wurde. | Beispiel: SCIM Secret |

Alias Attribute Path | Mit dieser Einstellung können Sie mit der Verwendung eines JsonPath Ausdruckes Attribute von Gruppen oder Benutzern auswählen, deren Wert als Alias verwendet werden soll. | Beispiele: Der displayName des Benutzers: Alle Emails des Benutzers, bei denen das Attribut primary auf true gesetzt ist: |

* = Diese Einstellungen müssen zwingend konfiguriert werden, damit der Cache funktioniert und aufgebaut wird. Alle weiteren Einstellungen müssen je nach Anwendungsfall konfiguriert werden. | ||

Einstellungen, die mit „(Advanced Settings)“ markiert sind, benötigen die Aktivierung der „Advanced Settings“ in der Konfiguration. Diese Einstellungen sind nur in speziellen Anwendungsfällen notwendig. | ||

Anhang

Bekannte Probleme mit Microsoft Azure Provisioning

Microsoft Azure hat eine Liste bekannter Probleme. Einige dieser Probleme betreffen die Provisionierung für den Mindbreeze SCIM Service:

- Null-Attribute können nicht provisioniert werden. Dies ist vor allem dann relevant, wenn der Wert eines Metadatums vollständig entfernt wird. Da Null-Attribute nicht bereitgestellt werden können, sendet Microsoft Azure nicht die Information, dass der Wert des Metadatums entfernt wurde.

- Wechsel von „Sync All“ (Alle synchronisieren) zu „Sync Assigned“ (Zugewiesene synchronisieren) nicht möglich. Nachdem Sie den Scope von Sync All (Alle synchronisieren) zu Sync Assigned (Zugewiesene synchronisieren) geändert haben, müssen Sie einen Neustart durchführen, damit die Änderung wirksam wird. Sie können den Neustart über die Benutzeroberfläche in Microsoft Azure durchführen.

- Wenn sich eine Gruppe im Scope und ein Mitglied außerhalb des Scopes befindet, wird die Gruppe provisioniert. Der außerhalb des Scopes befindliche Benutzer wird nicht provisioniert. Wenn das Mitglied das Scope wieder betritt, erkennt der Dienst die Änderung nicht. Dieses Problem wird durch einen Neustart der Provisionierung behoben. Starten Sie den Dienst regelmäßig neu, um sicherzustellen, dass alle Benutzer ordnungsgemäß provisioniert werden.

Betrieb des SCIM Services hinter einem Reverse-Proxy

Notwendige HTTP-Methoden

Beim Betrieb des SCIM Services hinter einem Reverse-Proxy, ist zu beachten, dass SCIM folgende http-Methoden erfordert:

- DELETE

- GET

- PATCH

- POST

- PUT

Moderne Server blockieren üblicherweise DELETE, PATCH und PUT standardmäßig. Stellen Sie sicher, dass alle erforderlichen HTTP-Methoden erlaubt sind.

Notwendige Header

Stellen Sie sicher, dass der Reverse Proxy den HTTP-Header X-Forwarded-For korrekt setzt. Sie können dies in den Logdateien überprüfen, wenn „Log All Requests” aktiviert ist.