LDAP Connector

Installation und Konfiguration

Vorbereitung

In diesem Kapitel wird beschrieben, wie die Vorbereitung der Rechte für den Crawler durchgeführt wird.

Benötigte Rechte für den Crawling User

Der LDAP-Konnector erlaubt ein Crawlen und Durchsuchen von Objekten in einem LDAP-Verzeichnis wie z. B. Microsoft Active Directory oder Novell eDirectory.

Um diese Objekte crawlen zu können, braucht der Crawling User Leserechte.

Konfiguration von Mindbreeze

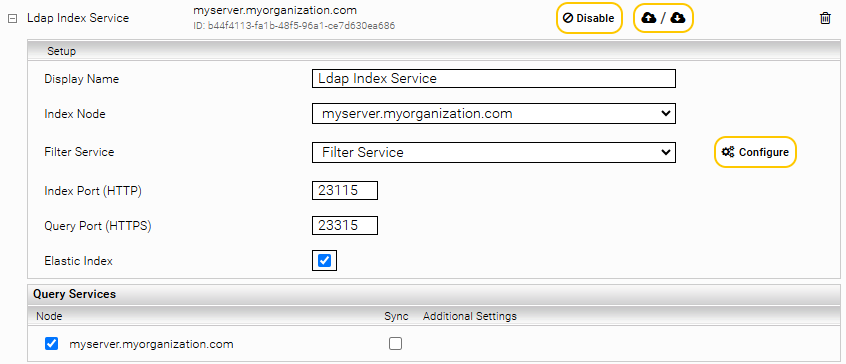

Klicken sie auf “Indices” und auf das “Add new index” Symbol um einen neuen Index zu erstellen.

Eingabe eines neuen Index Pfades z.B, “/data/indices/ldap”. Falls notwendig muss der Display Name des Index Services und des zugehörigen Filter Services geändert werden.

Mit “Add new custom source” unten rechts kann eine neue Datenquelle hinzugefügt werden.

Konfiguration der Datenquelle

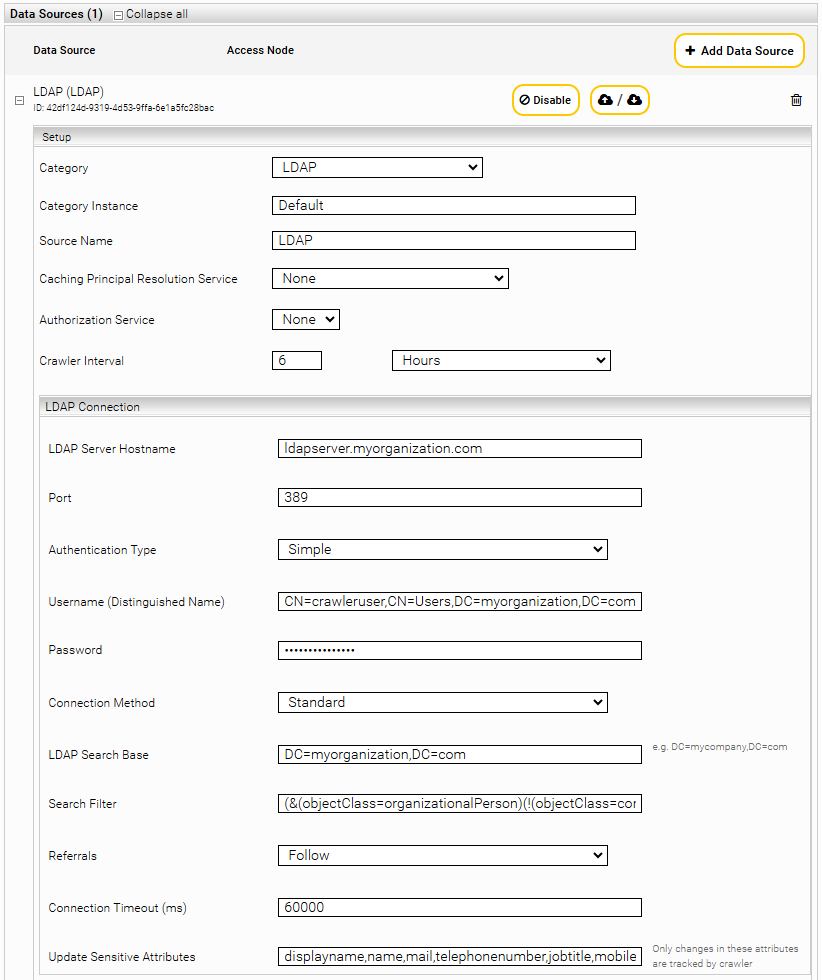

LDAP Connection

Folgende Parameter müssen konfiguriert werden:

- LDAP Server Hostname: z.B. dc.myorganization.com

- Port: Default LDAP Port (389)

- Authentication Type:

- Simple: (Default) Die Angabe des Benutzername und Passworts ist notwendig.

- Anonymous: Keine Benutzerdaten notwendig

- Username: Benutzername im Distinguished Name Format.

- Passwort:

- Connection Method:

- Standard: (Default)

- SSL:

- LDAP Search Base: Definiert wo LDAP gecrawlt wird. Z.B. DC=myorganization,DC=com

- Search Filter: Definiert welche Objekte gecrawlt werden sollen. Z.B. (&(objectClass=organizationalPerson)(!(objectClass=computer)))

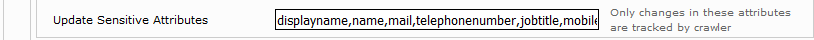

- Udpate Sensitive Attributes: Nur Änderungen dieser Attribute führen zum Neuindizieren des LDAP Objektes. Die Änderungen aller anderen Attribute werden von Crawler ignoriert.

Additional Connector Settings (Advanced)

- Connector State Directory Path: Ist der Pfad zu einem Verzeichnis in dem der Crawler den Zustand der bereits indizierten Dokumente persistiert, welcher nach einem Crawl-Run bzw. Neustarten des Crawlers verwendet wird. Wenn dieses Feld leer ist wird im /data/servicetempdata/ ein Verzeichnis angelegt.

Performance Settings

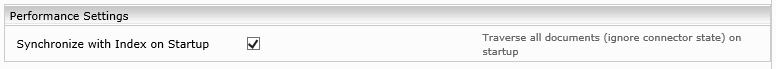

Synchronize with Index on Startup: Der Crawler speichert lokal seinen Zustand vom letzten Lauf. Dadurch wird das Abgleichen einzelner Dokumente im Index mit denen vom LDAP Server vermieden, um eine Änderung zu erkennen. Manchmal kann es wegen Transport oder Filter Problemen passieren, dass dieser Zustand vom Index abweicht. Um diese Abweichung zu korregieren ist die Einstellung „Synchronize with Index on Startup“ auszuwählen.

Caching Principal Resolution Service

Bei der Konfiguration eines Cache für einen Principal Resolution Service werden Microsoft Active Directory und Novell eDirectory unterstützt. Die folgenden Kapitel demonstrieren wie die Konfigurationen in beiden Fällen durchgeführt werden können.

Microsoft Active Directory

Bei der Verwendung von Datenquellen wie z. B. Microsoft Exchange und Microsoft File ist Microsoft Active Directory zuständig für die Verwaltung der Gruppen und der Anmeldung. Wählen Sie im neuen oder bestehenden Service in der Einstellung „Service“ die Option CachingLdapPrincipalResolution aus. Für mehr Informationen über das Erstellen, das grundlegende Konfigurieren eines Cache für einen Principal Resolution Service und weitere Konfigurationsoptionen, siehe Installation & Konfiguration - Caching Principal Resolution Service.

Die folgenden Kapitel demonstrieren die Konfiguration des Cache. Dabei wird unterschieden, ob die Anmeldung mit Kerberos oder mit Benutzername und Passwort durchgeführt wird.

Anmeldung mit Kerberos

Ist eine Anmeldung mit Kerberos nötig, muss folgende Voraussetzung erfüllt sein:

- Gültige Keytab-Datei (nur bei der Verwendung von Linux notwendig)

Für das Erstellen einer Keytab-Datei, siehe das Kapitel Konfiguration - Kerberos Authentfizierung - Allgemein.

Ist diese Voraussetzung erfüllt, kann mit der Anmeldung über Kerberos begonnen werden:

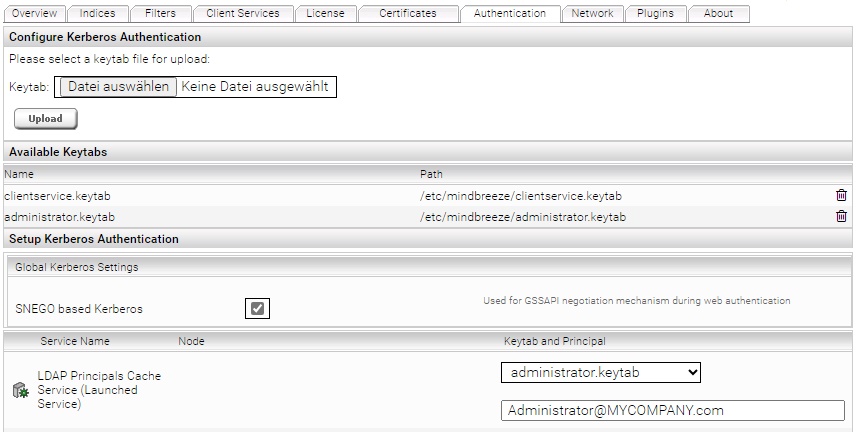

- Im „Authentification“-Tab im Abschnitt „Configure Kerberos Authentification“ muss bei der Verwendung von Linux eine gültige Keytab-Datei hochgeladen und für diesen Service unter „Setup Kerberos Authentication“ ausgewählt werden. Bei der Verwendung von Windows ist eine Keytab-Datei für Kerberos nicht nötig.

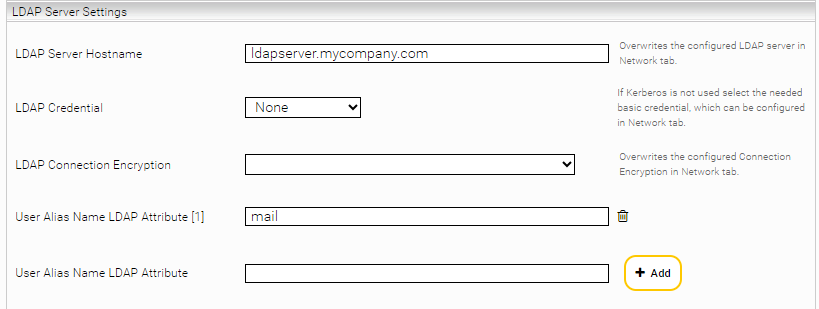

- Im Kerberos Authentisierungsfall wird das UPN (= User Principal Name) Attribut des Benutzers aus dem LDAP-Verzeichnis als Schlüssel für die Suche im Cache verwendet. Falls eine andere Authentisierung verwendet wird, sollten die entsprechenden LDAP-Attribute konfiguriert werden. Wird z. B. die E-Mail-Adresse des Benutzers zur Authentisierung gesendet, sollte diese als mail in „User Alias Name LDAP Attribute“ im „Indices“-Tab im Abschnitt „LDAP Server Settings“ konfiguriert werden.

- Nachdem Kerberos für die Authentisierung konfiguriert wurde, kann die Konfiguration des Cache für den Principal Resolution Service durchgeführt werden. Siehe dazu im folgenden Kapitel die Liste an Einstellungen.

Anmeldung mit Benutzername und Passwort

Folgende Informationen müssen bekannt sein, um eine problemlose Konfiguration des Cache zu ermöglichen:

Active Directory Server Name

Verwendeter Port

Verwendete Verschlüssung

Benutzeraccount mit Leserechten auf Benutzer und Gruppenmitgliedschaften

Erstelltes Credential, das mit dem Service verbunden werden soll

Sind diese Informationen bekannt, kann mit der Konfiguration begonnen werden.

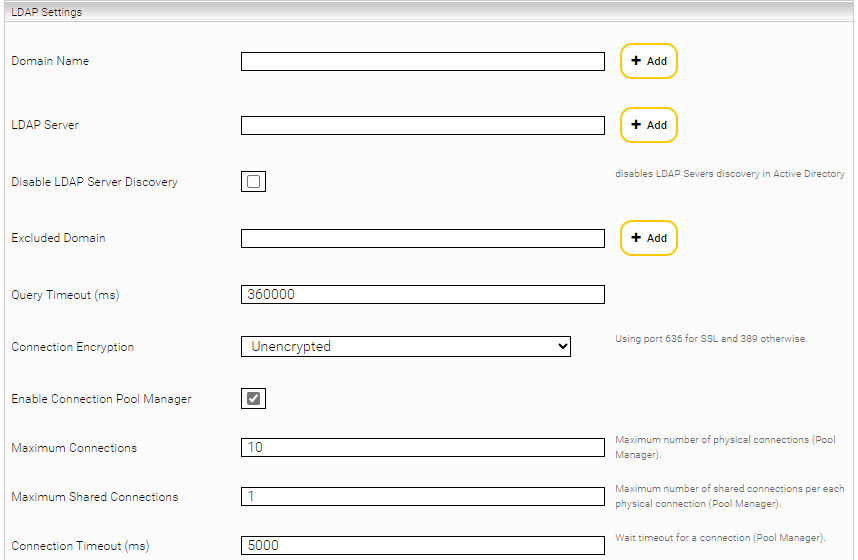

Konfiguration

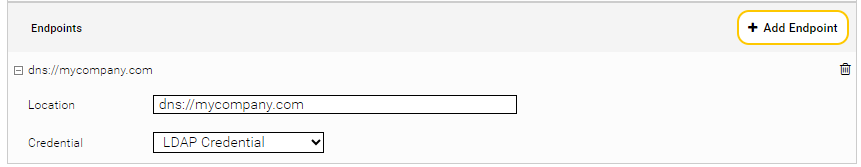

Die Konfiguration des Cache beginnt damit, dass im “Network” Tab der zu verwendende “LDAP-Server” und das Credential erstellt und konfiguriert werden. Sollten weitere Einstellungen wie ein “Domain Name”, “Connection Encryption” oder ein “Endpoint” benötigt werden, wird dies auch im “Network” Tab definiert.

Location* | Soll konfiguriert werden, wenn diese Anmeldeinformation für mehrere LDAP Server in einer DNS-Domäne gleichzeitig verwendet werden. Es ist ebenfalls möglich, ein Credential direkt einem LDAP-Server zuzuweisen. | Beispiel: dns://myorganization.com ldap://<ldapserver hostname> |

Credential* | Definiert das Credential, das in diesem Endpoint verwendet werden soll. | Beispiel: LDAP Credential |

* = Diese Einstellungen müssen zwingend konfiguriert werden, damit der Cache funktioniert und aufgebaut wird. | ||

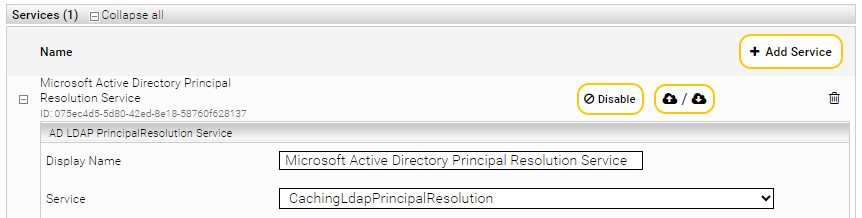

AD LDAP PrincipalResolution Service | ||

Display Name* | Der Name für den Service bzw. für den Cache. | Beispiel: Microsoft Active Directory Principal Resolution Service |

Service* | Der Principal Resolution Service passend zur verwendeten Datenquelle. | CachingLdapPrincipalResolution |

* = Diese Einstellungen müssen zwingend konfiguriert werden, damit der Cache funktioniert und aufgebaut wird. | ||

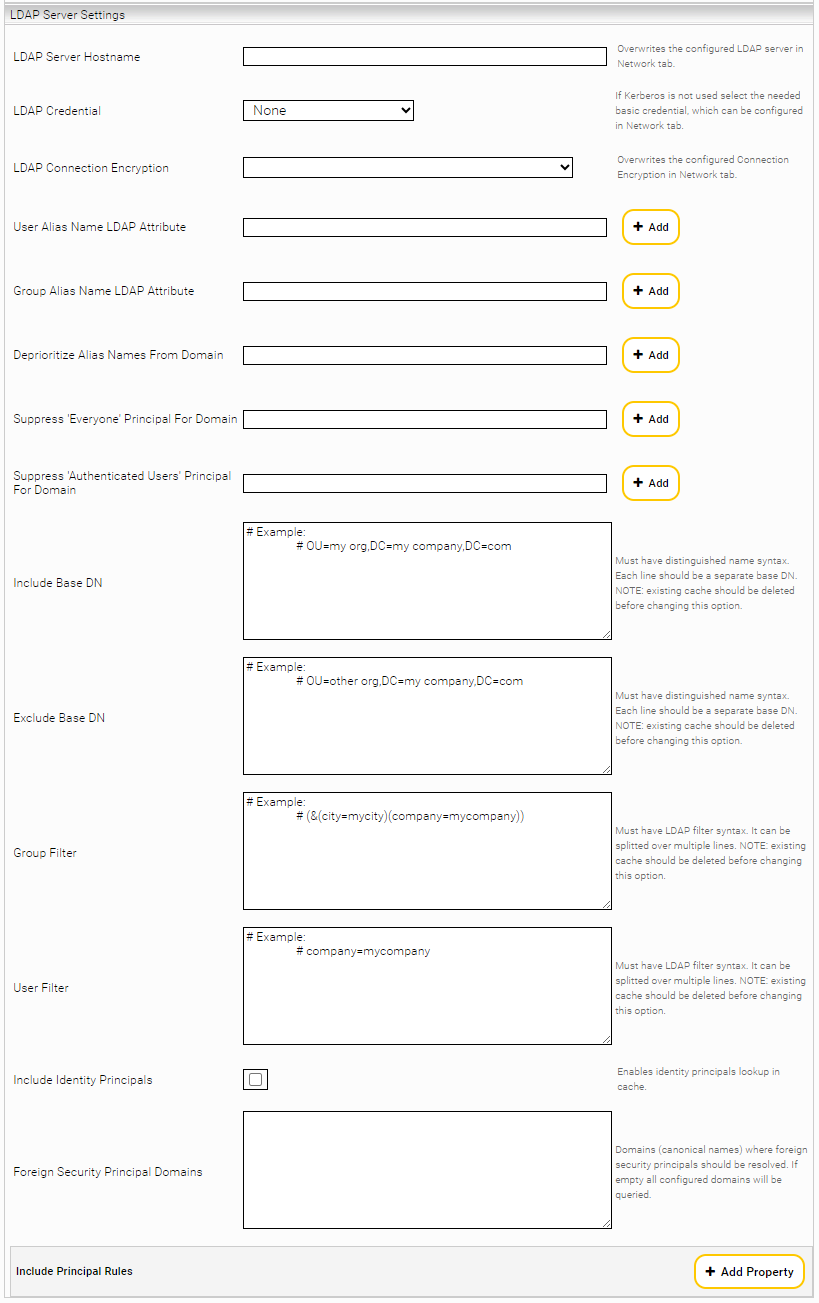

LDAP Server Hostname | Definiert den zu verwendenden LDAP-Server. Wird diese Option konfiguriert, muss auch die Option „LDAP Credential“ konfiguriert werden. Achtung: Überschreibt die Option „LDAP Server“ im „Network“-Tab. | Beispiel: ldapserver.myorganization.com |

LDAP Credential | Das zu verwendende Credential. Wird im „Network“ Tab unter „Credentials“ erstellt, und kann bei „Endpoints“ oder im erstellten Cache ausgewählt werden. Wird diese Option konfiguriert, muss auch die Option „LDAP Server Hostname“ konfiguriert werden. Hinweis: Bei der Auswahl des Credential sollte beachtet werden, dass der dazugehörige User die benötigten Leseberichtigungen und somit auch Zugriff auf alle Gruppenmitgliedschaften besitzt. | Beispiel: MS AD PRS Credential |

LDAP Connection Encryption | Definiert die Art der Verschlüsselung. Achtung: Überschreibt die Option „Connection Encryption“ im „Network“ Tab. |

|

User Alias Name LDAP Attribute | Definiert das Attribut, das als Aliasnamen für einen User verwendet werden soll. | Beispiel: |

Group Alias Name LDAP Attribute | Definiert das Attribut, das als Aliasnamen für eine Gruppe verwendet werden soll. Soll konfiguriert werden, wenn die ACLs während der Indizierung nicht normalisiert wurden (= keine Umwandlung in das DN Format) und sie z. B. dem „msDS-principalName“ Attribut einer Gruppe im Active Directory entsprechen. | Beispiel: msDS-principalName |

Deprioritize Alias Names From Domain | Soll konfiguriert werden, wenn die Benutzer unterschiedliche Aliasnamen in mehreren Domänen haben und Aliasnamen aus bestimmten Domänen depriorisiert werden sollen. Dadurch werden die Principals aus diesen Domänen nicht zu den Benutzer-Principals hinzugefügt. | Beispiel: domain2.com |

Suppress ‚Everyone‘ Principal For Domain | Soll konfiguriert werden, wenn Benutzer nicht mehr als Mitglieder der Gruppe „Everyone“ behandelt werden sollen. | Beispiel: domain2.com |

Suppress ‚Authenticated Users‘ Principal For Domain | Soll konfiguriert werden, wenn Benutzer nicht mehr als Mitglieder der Gruppe „Authenticated Users“ behandelt werden sollen. | Beispiel: domain2.com |

Include Base DN (Advanced Setting) | Soll konfiguriert werden, wenn der Aufbau des Cache bestimmte Benutzer oder Gruppen inkludieren soll. Hierbei wird der „Distinguished Name“ (DN) mit den eingegebenen Zeilen verglichen. Die Zeilen müssen im DN-Syntax definiert werden und jede Zeile sollte eine separate „Base DN“ darstellen. Achtung: „Exclude Base DN“ wird vor „Include Base DN“ angewandt. Außerdem sollte der existierende Cache gelöscht werden, bevor diese Option angepasst wird. | Beispiel: # OU=my org,DC=myorganization,DC=com |

Exclude Base DN (Advanced Setting) | Soll konfiguriert werden, wenn der Aufbau des Cache bestimmte Benutzer oder Gruppen exkludieren soll. Hierbei wird der „Distinguished Name“ mit den eingegebenen Zeilen verglichen. Die Zeilen müssen laut DN-Syntax definiert werden und jede Zeile sollte eine separate „Base DN“ darstellen. Achtung: „Exclude Base DN“ wird vor „Include Base DN“ angewandt. Außerdem sollte der existierende Cache gelöscht werden, bevor diese Option angepasst wird. | Beispiel: # OU=other org,DC=myorganization,DC=com |

Group Filter | Diese Option konfiguriert, welche bestimmten Gruppen im Cache gespeichert werden. Die Definition der Filter muss dem LDAP Filter Syntax entsprechen. Kann über mehrere Zeilen aufgeteilt werden. Achtung: Der existierende Cache sollte gelöscht werden, bevor diese Option angepasst wird. | Beispiel: # (&(city=mycity)(company=myorganization)) |

User Filter | Diese Option konfiguriert, welche bestimmten Benutzer im Cache gespeichert werden. Die Definition der Filter muss dem LDAP Filter Syntax entsprechen. Kann über mehrere Zeilen aufgeteilt werden. Achtung: Der existierende Cache sollte gelöscht werden, bevor diese Option angepasst wird. | Beispiel: # company=myorganization |

Include Identity Principals | Ist diese Option aktiviert, kann man nach Identity Principals suchen, die mit der Identity selbst im Cache mitgeschickt werden. Mit „Identity“ bezeichnet man das Objekt, dass der Client Service nach der Authentisierung erzeugt. | Standardeinstellung: Deaktiviert |

Foreign Security Principal Domains | Diese Option konfiguriert, dass eine optimierte Auflösung der Foreign Security Principals, die Benutzer oder Gruppen aus „trusted“ Domänen sind, ermöglicht wird. Dabei werden beim Start alle Foreign Security Principals (FSP) einer Domäne aufgelöst und bis zur nächsten Aktualisierung zwischengespeichert. Ist dieses Feld leer, werden FSPs einzeln aufgelöst, was in Extremfällen zu Performanzproblemen (z. B. Zeitüberschreitungen) führen kann. Ein solcher Extremfall wäre beispielsweise eine große Anzahl an FSPs. Alle hier konfigurierten Domänen sollten im „Netzwerk“-Tab im Abschnitt „LDAP Settings“ ebenfalls konfiguriert sein. | Beispiel: Die Ausgangssituation ist, dass Benutzer oder Gruppen von domain1.com in einigen Gruppen von domain2.com hinzugefügt worden sind. Daher sollte nur domain1.com in dieser Option konfiguriert werden. |

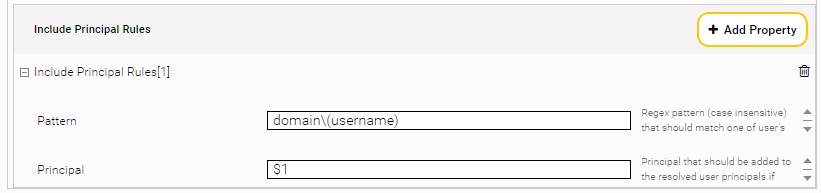

Include Principals Rule | Diese Option ermöglicht das Hinzufügen neuer Principals für alle Benutzer. Dabei müssen die Benutzer einem konfigurierten Regex Pattern entsprechen. Damit können auch „Pseudogruppen“, also Gruppen, die implizit alle Benutzer beinhalten, erstellt werden. | Beispiel: Mit dem Pattern: „.*“ („Punkt und Stern“ = matched alles) und dem Principal „myportal-users“ kann eine Pseudogruppe namens myportal-users erstellt werden. Jeder Benutzer ist dadurch Mitglied in der Pseudogruppe myportal-users. |

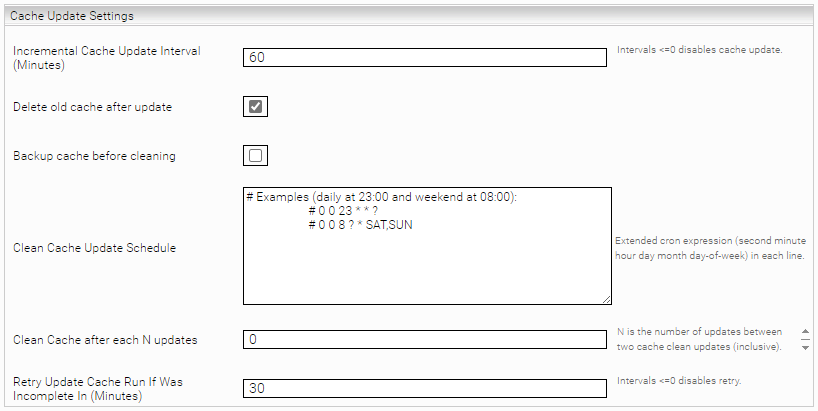

Incremental Cache Update Interval (Minutes) | Diese Option bestimmt (in Minuten), wann der Cache aktualisiert werden soll. Der Standardwert ist 60 Minuten. Ist der Wert unter oder gleich 0, wird das Cache Update deaktiviert. Beim Starten des Service wird die letzte (persistierte) Cache-Aktualisierungszeit berücksichtigt. Das bedeutet, dass der Cache z. B. nicht unbedingt aktualisiert wird, wenn der Service gestoppt oder gestartet wird, sondern erst beim nächsten Zeitintervall. | Standardeinstellung: 60 |

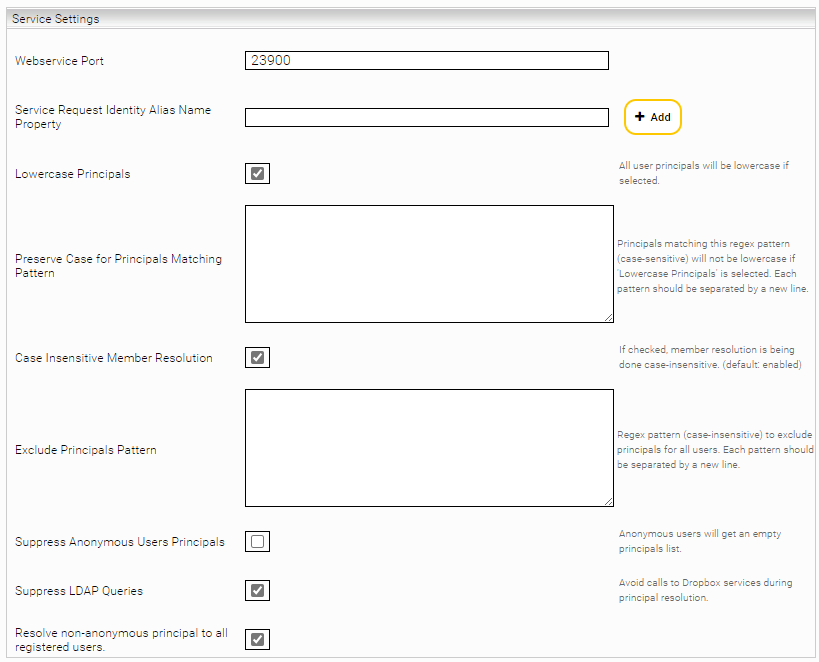

Service Request Identity Alias Name Property | Diese Option erlaubt es in der Identity befindliche Eigenschaften zu verwenden, um mit deren Wert im Cache nach Gruppenmitgliedschaften zu suchen. Es sollte der Eigenschaftsname eingetragen werden, der von der Authentisierung geliefert wird. Soll konfiguriert werden, wenn die Authentisierung mit SAML durchgeführt wird. Achtung: Die Attribute „msDS-principalName“ und „userPrincipalName“ werden automatisch für alle Benutzer gespeichert, weil sie bei der Kerberos-Authentisierung vom Client Service verwendet werden. Deswegen sollen diese nicht als Benutzer-Aliasname konfiguriert werden. Falls nur eine Domäne konfiguriert ist, wird das Attribut “samaccountname” ebenfalls automatisch hinzugefügt. | Beispiel: |

Suppress LDAP Queries | Diese Option verhindert, dass während der Suche externe Services wie z. B. LDAP abfragen können, welche Gruppen eines Benutzers sich nicht im Cache befinden. | Standardeinstellung: Aktiviert |

Additional Cache Update Settings | ||

Allow Partial Update | Erlaubt die Durchführung von partiellen Updates. Dabei ist es dem Cache erlaubt, auch nur vereinzelte Partitionen zu updaten. | Standardeinstellung: Aktiviert |

Novell eDirectory Service

Konfiguration

In diesem Kapitel wird erklärt, wie man einen Cache für einen Principal Resolution Service konfiguriert, wobei hier Novell eDirectory Service verwendet wird.

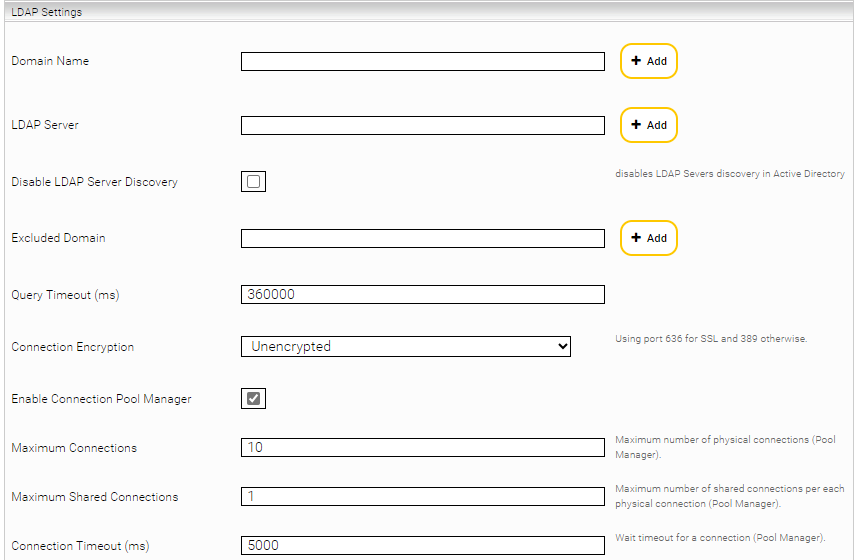

Die Konfiguration des Cache beginnt damit, dass im “Network” Tab das zu verwendende Credential erstellt und konfiguriert wird. Sollte ein Endpoint benötigt werden, wird dies auch im “Network” Tab definiert.

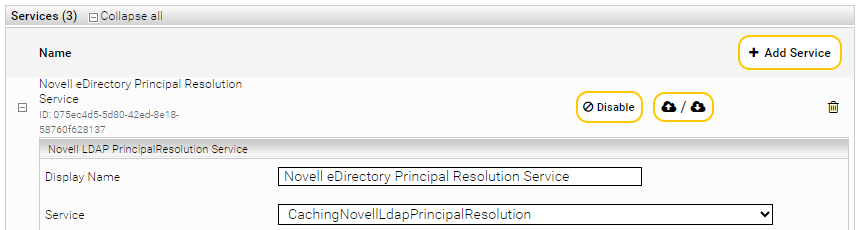

Wählen Sie im neuen oder bestehenden Service in der Einstellung „Service“ die Option CachingNovellLdapPrincipalResolution aus. Für mehr Informationen über das Erstellen, das grundlegende Konfigurieren eines Cache für einen Principal Resolution Service und weitere Konfigurationsoptionen, siehe Installation & Konfiguration - Caching Principal Resolution Service.

Die nachfolgenden Optionen, die mit einem Stern markiert sind, müssen zwingend konfiguriert werden, damit der Cache funktioniert und sich aufbauen kann. Alle zusätzlichen Optionen müssen je nach Anwendungsfall konfiguriert werden.

„Network“ Tab | ||

Credentials | ||

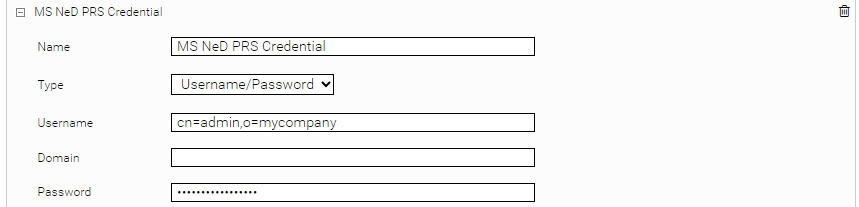

Name* | Der Name des Credentials. | Beispiel: MS NeD PRS Credential |

Type* | Definiert den Typ des Credentials. | Username/Password |

Username* | Definiert den Username und muss im DN-Format angegeben werden. | Beispiel: cn=admin,o=myorganization |

Domain | Definiert die zu verwendende Domain. | Beispiel: domain2.com |

Password* | Definiert das Passwort für das Credential. | Beispiel: Passwort123 |

* = Diese Einstellungen müssen zwingend konfiguriert werden, damit der Cache funktioniert und aufgebaut wird. Alle weiteren Einstellungen müssen je nach Anwendungsfall konfiguriert werden. | ||

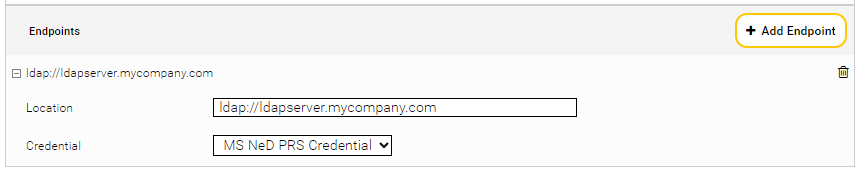

Endpoints | ||

Location | Soll konfiguriert werden, wenn diese Anmeldeinformation für mehrere LDAP Server in einer DNS Domäne gleichzeitig verwendet werden. Es ist ebenfalls möglich, ein Credential direkt einem LDAP-Server zuzuweisen. | Beispiel: ldap://ldapserver.myorganization.com |

Credential | Definiert das Credential, das in diesem Endpoint verwendet werden soll. | Beispiel: MS NeD PRS Credential |

„Indices“ Tab | ||

AD LDAP PrincipalResolution Service | ||

Display Name* | Der Name für den Service bzw. für den Cache. | Beispiel: Novell eDirectory Principal Resolution Service |

Service* | Der Principal Resolution Service passend zur verwendeten Datenquelle. | CachingNovellLdapPrincipalResolution |

* = Diese Einstellungen müssen zwingend konfiguriert werden, damit der Cache funktioniert und aufgebaut wird. | ||

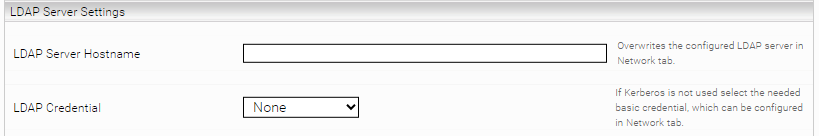

LDAP Server Settings | ||

LDAP Server Hostname | Definiert den zu verwendenden LDAP-Server. Wird diese Option konfiguriert, muss auch die Option „LDAP Credential“ konfiguriert werden. Achtung: Überschreibt die Option „LDAP Server“ im „Network“-Tab. | Beispiel: ldapserver.myorganization.com |

LDAP Credential | Das zu verwendende Credential. Wird im „Network“ Tab bei „Credentials“ erstellt, und kann bei „Endpoints“ oder im erstellten Cache ausgewählt werden. Wird diese Option konfiguriert, muss auch die Option „LDAP Server Hostname“ konfiguriert werden. | Beispiel: MS NeD PRS Credential |

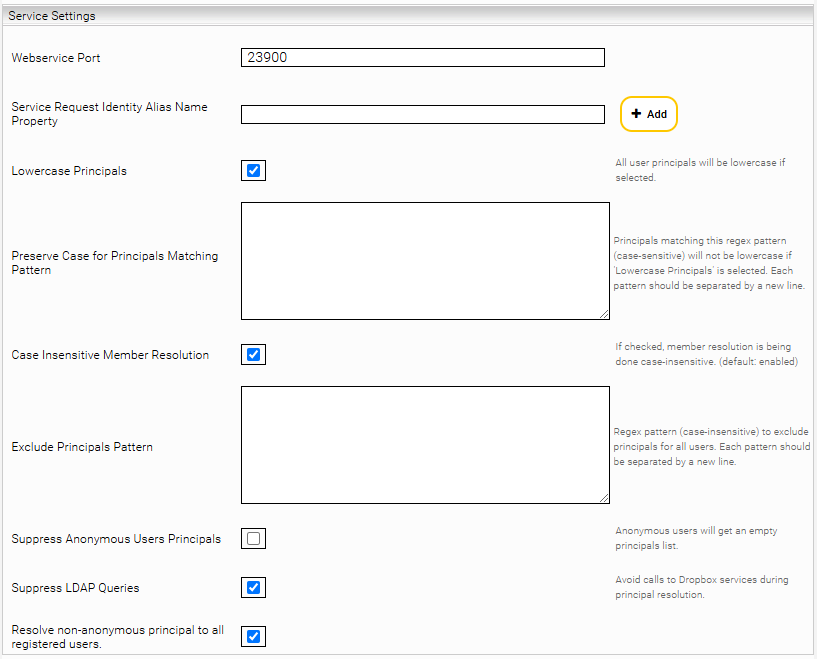

Incremental Cache Update Interval (Minutes) | Diese Option bestimmt (in Minuten), wann der Cache aktualisiert werden soll. Ist der Wert unter oder gleich 0, wird das Cache Update deaktiviert. Beim Starten des Service wird die letzte (persistierte) Cache-Aktualisierungszeit berücksichtigt. Das bedeutet, dass der Cache z. B. nicht unbedingt aktualisiert wird, wenn der Service gestoppt oder gestartet wird, sondern erst beim nächsten Zeitintervall. | Standardeinstellung: 60 |

Service Request Identity Alias Name Property | Diese Option erlaubt es in der Identity befindliche Eigenschaften zu verwenden, um mit deren Wert im Cache nach Gruppenmitgliedschaften zu suchen. Es sollte der Eigenschaftsname eingetragen werden, der von der Authentisierung geliefert wird. Soll konfiguriert werden, wenn die Authentisierung mit SAML durchgeführt wird. Achtung: Die Attribute „msDS-principalName“ und „userPrincipalName“ werden automatisch für alle Benutzer gespeichert, weil sie bei der Kerberos-Authentisierung vom Client Service verwendet werden. Deswegen sollen diese nicht als Benutzer-Aliasname konfiguriert werden. Falls nur eine Domäne konfiguriert ist, wird das Attribut “samaccountname” ebenfalls automatisch hinzugefügt. | Beispiel: |

Suppress LDAP Queries | Diese Option verhindert, dass während der Suche externe Services wie z. B. LDAP abfragen können, welche Gruppen eines Benutzers sich nicht im Cache befinden. | Standardeinstellung: Aktiviert |

Für weitere Konfigurationsparameter siehe die Liste an Einstellungen im Kapitel Anmeldung mit Benutzername und Passwort.